Signal: campagna attiva finalizzata all’account takeover (BL01/260206/CSIRT-ITA)

Data:

6 Febbraio 2026

Sintesi

È stata recentemente rilevata una campagna di phishing a tema “Signal” volta a carpire le informazioni personali delle potenziali vittime esortandole, tramite tecniche di ingegneria sociale, a seguire una presunta procedura di verifica del proprio account.

Descrizione e potenziali impatti

È stata recentemente rilevata una campagna di phishing a tema “Signal” volta a carpire le informazioni personali delle potenziali vittime esortandole, tramite tecniche di ingegneria sociale, a seguire una presunta procedura di verifica del proprio account.

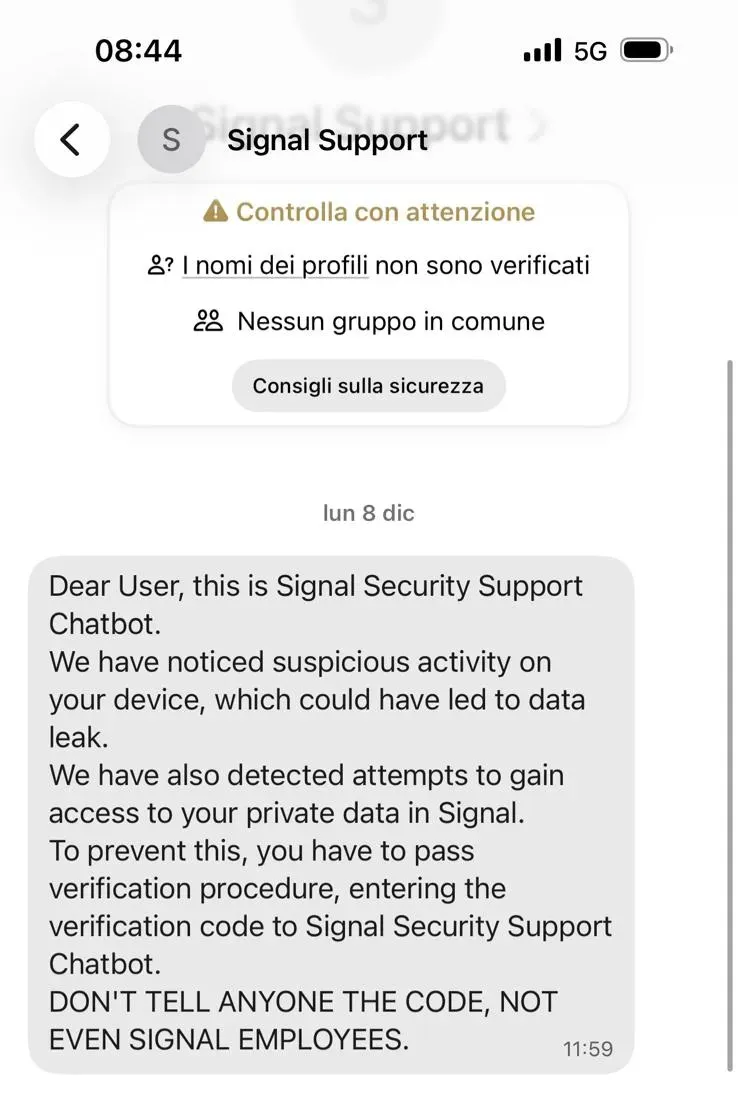

La campagna è veicolata tramite un messaggio (esempio in Figura 1) proveniente da un account che simula un servizio di verifica legittimo della piattaforma denominato Signal Support.

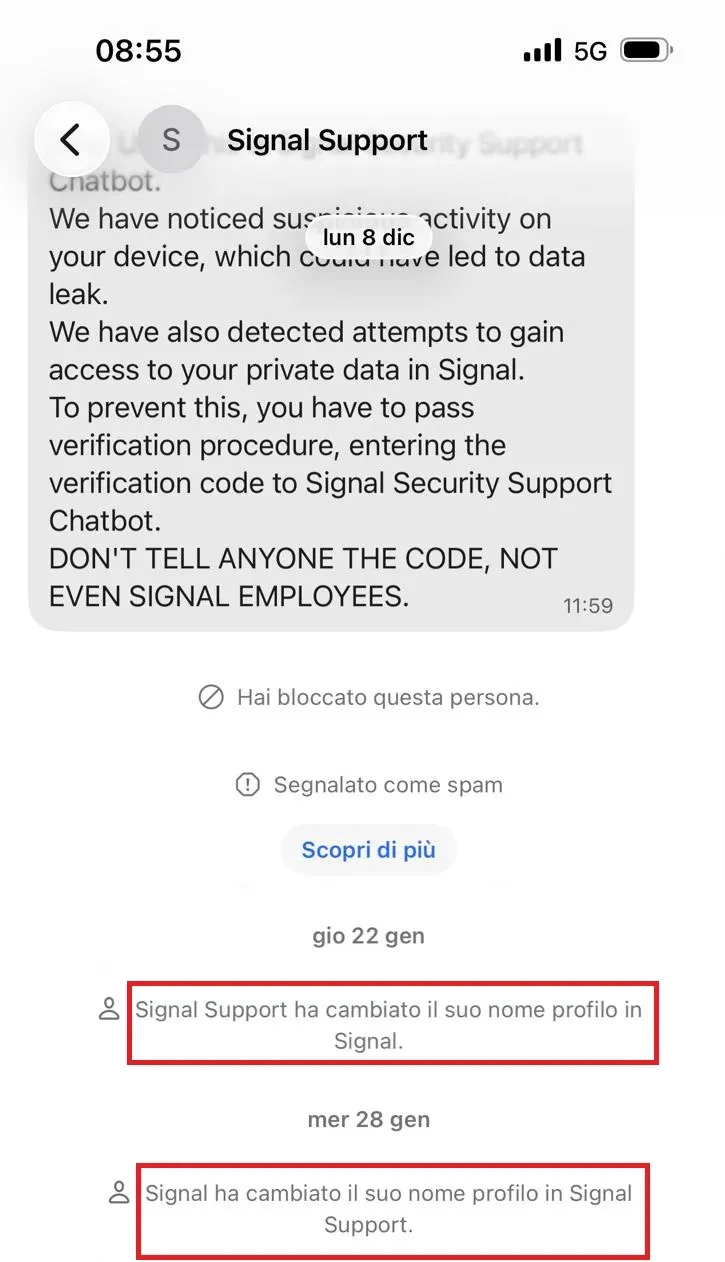

In realtà tale account simula una funzionalità di supporto intrinseca dell’applicazione (Figura 2).

Il messaggio informa la potenziale vittima della necessità di effettuare una procedura di verifica sul proprio account a seguito di presunte attività sospette rilevate dal team di sicurezza di Signal sull’account dell’utente.

Qualora dato seguito a tale comunicazione, l’attaccante fornisce una serie di istruzioni che la vittima dovrà eseguire in maniera seguenziale:

1. fornire al prenunto operatore del Supporto Tecnico il codice di sicurezza (PIN) dell’applicazione Signal creato durante le prime fasi di registrazione;

2. fornire il codice di verifica OTP che riceverà via SMS dal supporto Signal;

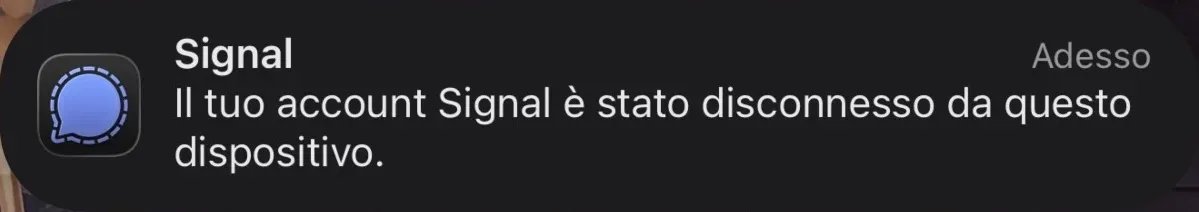

3. attendere qualche minuto a seguito della ricezione del messaggio di disconnessione del proprio account (Figura 3);

4. procedere alla riconnessione del proprio account accedendo nuovamente all’applicazione, validando il proprio numero di telefono e inserendo nuovamente il PIN di sicurezza di Signal.

In tale frangente temporale l’attaccante in realtà provvede a registrare su un proprio dispositivo l’account della vittima, utilizzando il codice di verifica SMS e il codice di sicurezza (PIN) dell’applicazione ricevuti e condivisi dalla vittima.

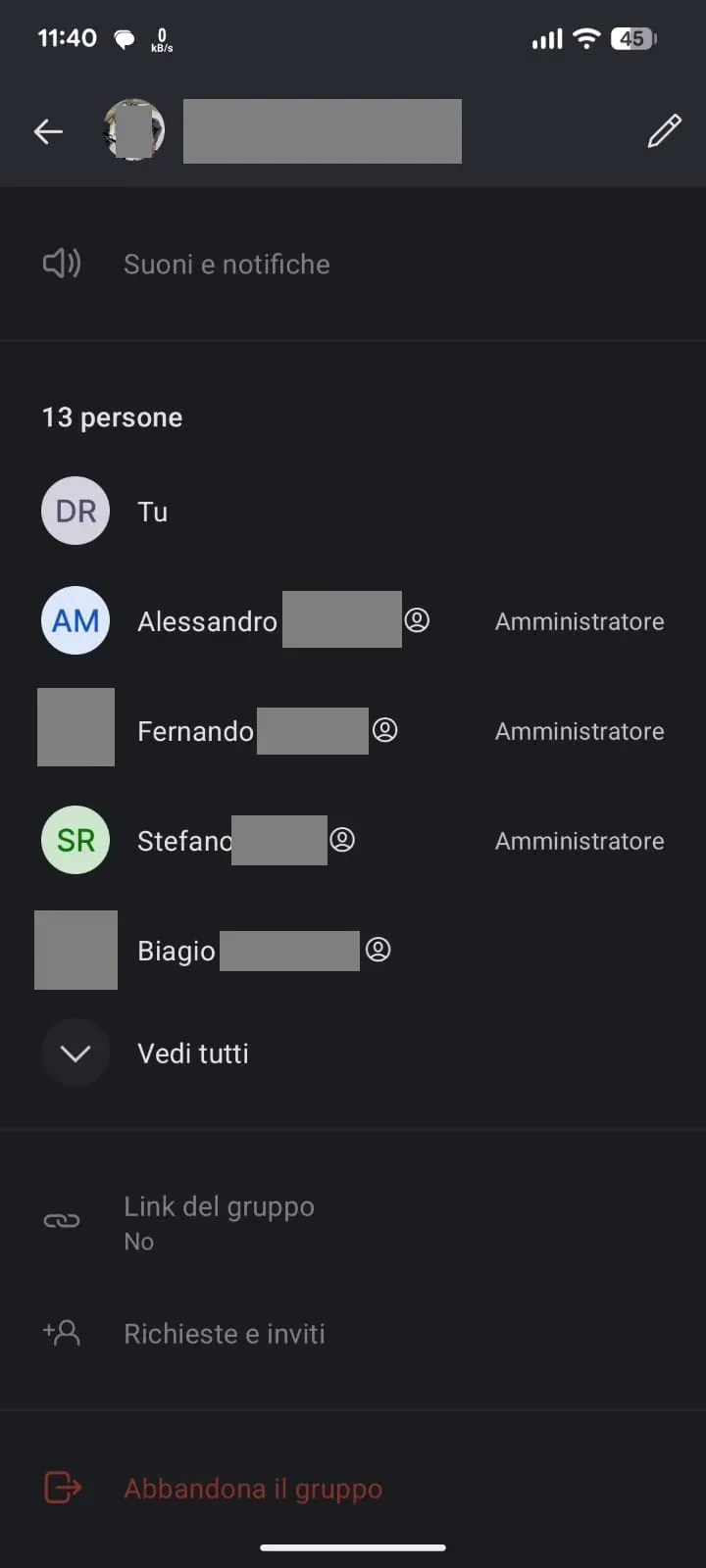

Come riportato in Figura 4, a questo punto l’attaccante riesce ad ottenere l’accesso ai gruppi di cui la vittima faceva parte ed ai contatti degli altri utenti presenti negli stessi oltre a ricevere, da quel momento in poi, tutti i nuovi messaggi scambiati.

Inoltre, per rendere definitivo il furto dell’account, procede tramite la funzionalità di cambio numero a sostituire quello della vittima con il proprio restando in questo modo in ascolto sui gruppi acquisiti e potendo perpetrare nuovamente l’attacco per ampliare la rete.

Infine, guida la vittima nella creazione di un nuovo account, che non sarà inserito in alcun gruppo preesistente, invitandola a farsi nuovamente aggiungere ai gruppi di precedente appartenenza.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le comunicazioni ricevute e attivando le seguenti misure aggiuntive:

- evitare di dare seguito a messaggi provenienti da profili che fingono di essere di tipo supporto tecnico: Signal non ha un servizio clienti che opera tramite chat private. Non esistono “Amministratori Signal” che contattano direttamente l’utenza;

- non fornire codici OTP via chat/SMS/link etc nemmeno quando richiesti da account fidati: il codice a 6 cifre che arriva via SMS serve esclusivamente per l’installazione e l’eventuale cambio telefono;

- non fornire ulteriori dati sensibili o codici relativi ai propri account: ogni eventuale altro codice di sicurezza serve unicamente a garantire il pieno controllo dell’account da parte dell’utente;

verificare periodicamente che i componenti dei gruppi Signal siano effettivamente corrispondenti con i numeri di telefono in rubrica e/o che non ci siano account doppi per una singola persona.

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 06-02-2026 | 06/02/2026 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

6 Febbraio 2026, 15:06

CSIRT Toscana

CSIRT Toscana