RAT basato su ScreenConnect veicolato da falsi inviti Zoom (BL01/250701/CSIRT-ITA)

Data:

1 Luglio 2025

Sintesi

Questo CSIRT ha recentemente individuato una campagna di phishing finalizzata alla diffusione di malware RAT tramite falsi inviti Zoom che inducono la potenziale vittima a prelevare software, camuffato da client Zoom, il quale nasconde un agente ScreenConnect opportunamente predisposto per connettersi ad un server C2 sotto il controllo dell’attaccante.

Descrizione e potenziali impatti

Questo CSIRT ha recentemente individuato una campagna di phishing che promuove un invito ad un imminente meeeting zoom, apparentemente legittimo. Qualora dato seguito al link presente nella comunicazione, la potenziale vittima viene indirizzata ad una landing page che riproduce loghi e riferimenti al noto software di videoconferenza.

Inizialmente un’animazione simula la verifica delle caratteristiche del browser, probabilmente per rafforzare l’apparenza di legittimità della campagna (Figura 1)

Figura 1-Animazione di verifica browser

Successivamente, un popup invita a compilare un campo per la risoluzione di un CAPTCHA , necessario per poter partecipare al presunto meeting. Anche questo dettaglio sembrerebbe finalizzato ad accrescere la legittimità della comunicazione iniziale (Figura 2).

Figura 2-Richiesta risoluzione CAPTCHA

Infine, una schermata allerta la potenziale vittima di non disporre dell’ultima versione di Zoom Workspace, comunicando che il pacchetto per l’aggiornamento, necessario per partecipare alla videoconferenza, verrà scaricato automaticamente. La pagina mette comunque a disposizione un link per il download manuale del presunto aggiornamento, ove vi siano meccanismi che ne impediscano il prelievo automatico (Figura 3).

Figura 3-Schermata di download

Di seguito, il dettaglio dell’eseguibile scaricato ” Zoom-UpdateInstaller.exe” e delle impostazioni che ne garantiscono il download automatico (Figura 4):

Figura 4-Dettagli del falso updater

Esaminando il presunto Updater si evince che in realtà si tratta di una versione opportunamente predisposta del tool ConnectWise ScreenConnect, soluzione di remote desktop management legittima, comunemente utilizzata per l’assistenza tecnica remota, ma recentemente abusata dagli attaccanti per ottenere il controllo non autorizzato dei sistemi target.

Dalle analisi delle stringhe e del pacchetto (Figura 5) è possibile evidenziare la presenza di una configurazione malevola all’interno del certificato dell’eseguibile (Figura 6).

Figura 5-Pacchetto EXE

Figura 6-Configurazione malevola del certificato

Nel dettaglio, un attaccante è in grado di modificare l’installer di ConnectWise ScreenConnect per creare un eseguibile malevolo che risulta comunque firmato digitalmente tramite “ authenticode stuffing” . In particolare, l’attaccante inserisce o altera alcune configurazioni — come l’indirizzo del server di amministrazione, testi e loghi — direttamente nella tabella del certificato digitale, senza invalidare la firma Authenticode . In tal modo il file mantiene una firma apparentemente legittima, rendendo più difficile individuare modifiche malevole.

Di conseguenza si evince come il sofware, qualora installato, sarà inizializzato con parametri non standard, e configurato per comportarsi come un RAT (Remote Access Trojan), garantendo agli attaccanti il controllo remoto e la persistenza sul sistema compromesso.

Di seguito viene fornito un estratto di tali configurazioni:

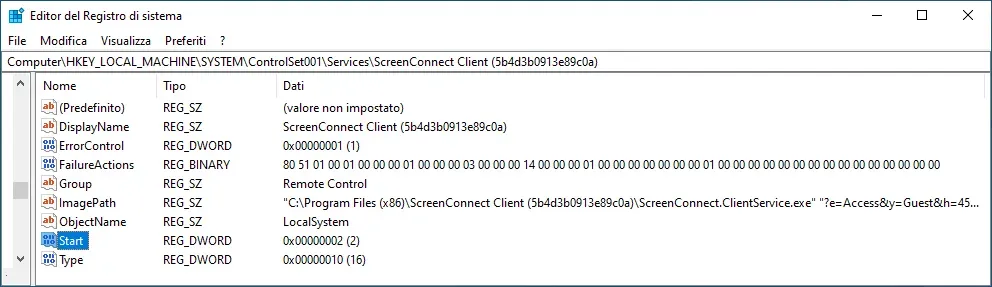

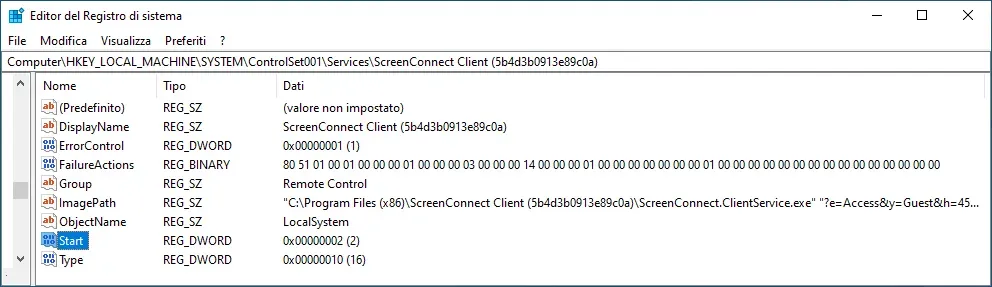

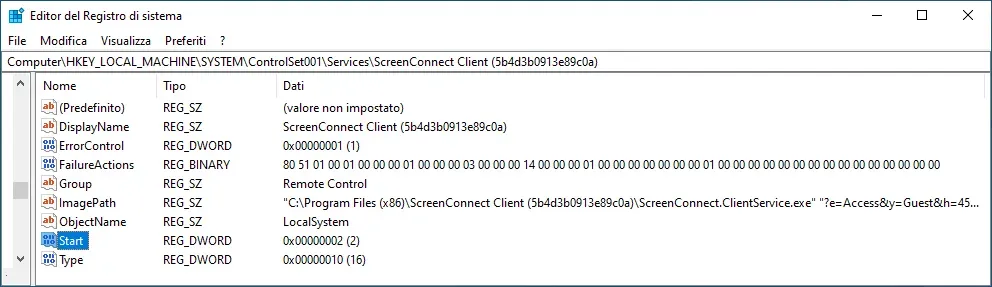

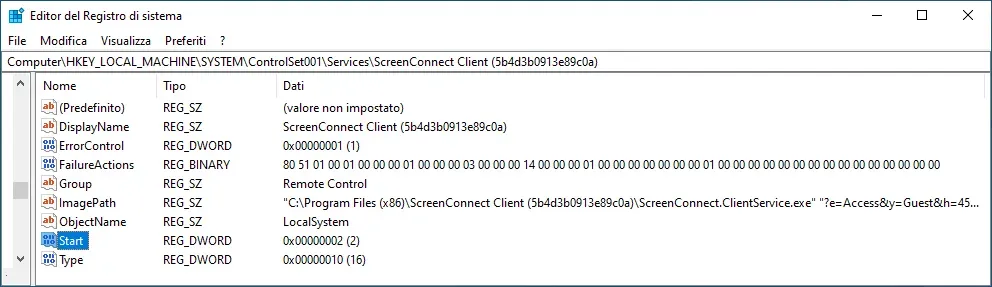

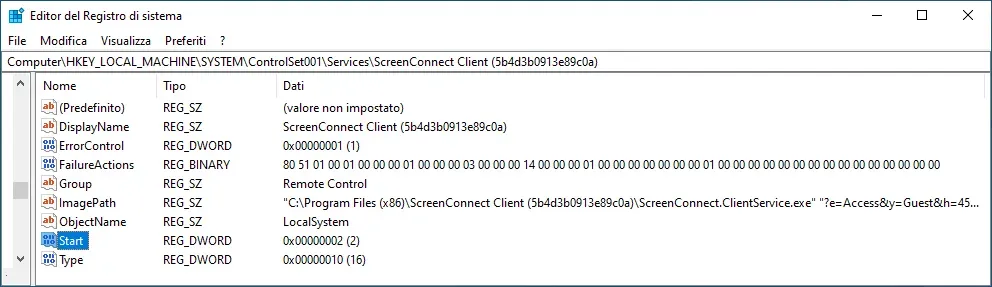

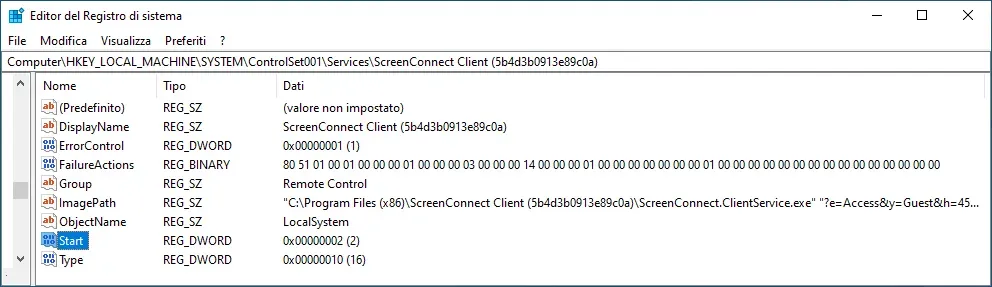

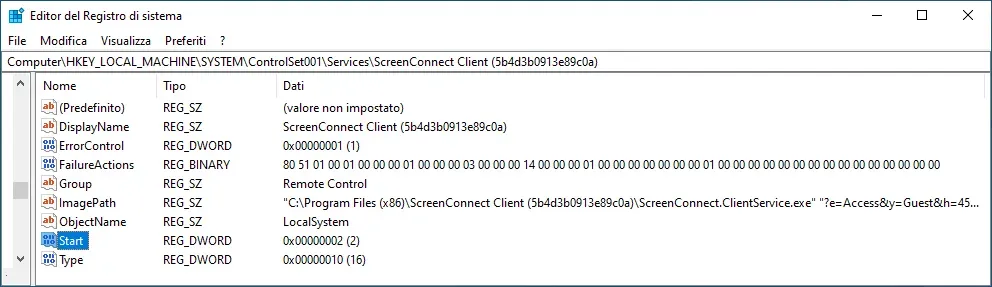

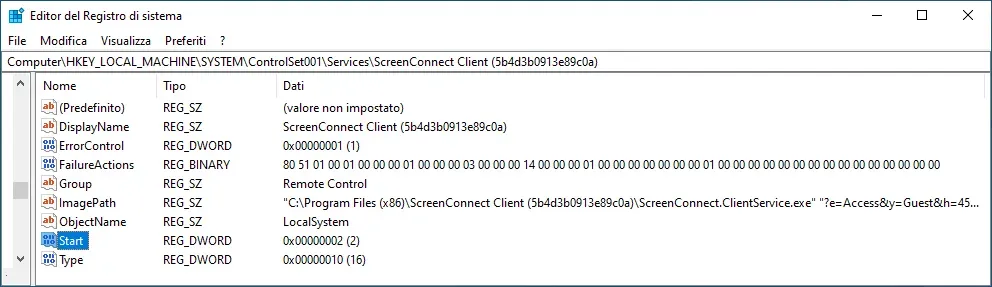

Quindi, eseguendo Zoom-UpdateInstaller.exe , il dropper installa il contenuto malevolo nella cartella:

C:\Program Files (x86)\ScreenConnect Client (5b4d3b0913e89c0a)

e crea una chiave di registro specifica per la persistenza e l’avvio automatico del servizio ScreenConnect Client :

HKLM\SYSTEM\ControlSet001\Services\ScreenConnect Client (5b4d3b0913e89c0a)

Figura 7-Chiave di registro di configurazione del RAT

All’interno di tale chiave, il valore Stringa “ Image Path ” contiene i riferimenti al percorso di installazione del RAT e le modalità di connessione al C2, precedentemente descritte.

Inoltre il valore DWORD “ Start ” impostato a “2” indica che il servizio è configurato per avviarsi automaticamente all’accensione del sistema. Ciò garantisce la persistenza e il riavvio automatico del client ScreenConnect senza la necessità di alcun intervento da parte dell’utente.

Azioni di Mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi attivando le seguenti misure preventive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing, diffidando in particolare dalle comunicazioni non attese che invitano ad aprire allegati e/o link sospetti;

- non accedere a collegamenti internet o a relativi contenuti esterni se non si è certi dell’affidabilità della risorsa;

- evitare di aprire file eseguibili (lnk, exe, bat, js, vbs, ecc.) o documenti contenenti macro se non si è certi della loro liceità.

Azioni di risposta agli incidenti

Qualora si riscontrino evidenze di avvenuta compromissione sui propri sistemi, si raccomanda agli utenti e alle organizzazioni di attuare le seguenti azioni:

- collezionare eventuali evidenze, quali processi/servizi in esecuzione su dispositivi target, log di rete e log di autenticazione considerati non convenzionali;

- porre in isolamento e/o offline gli host potenzialmente interessati dalla compromissione;

- ripristinare gli host compromessi ad un’immagine precedente consistente (dopo aver espletato le necessarie attività forensi);

- resettare gli account degli utenti interessati dalla compromissione;

- segnalare tempestivamente a questo CSIRT, tramite il portale https://segnalazioni.acn.gov.it/ l’evento occorso.

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 01-07-2025 | 01/07/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

1 Luglio 2025, 11:30

CSIRT Toscana

CSIRT Toscana