Lynx Ransomware: rilevata diffusione (BL01/250401/CSIRT-ITA)

Data:

1 Aprile 2025

Descrizione e potenziali impatti

È stata recentemente rilevata la distribuzione del malware Lynx – nota minaccia Ransomware-as-a-Service (RaaS) emersa intorno a luglio 2024 – ai danni di organizzazioni operanti sul territorio nazionale.

L’accesso iniziale avviene tipicamente a seguito di attività di bruteforcing, a causa dell’esposizione dell’interfacce di management direttamente sulla rete Internet senza l’utilizzo dell’MFA sugli account di amministrazione; ovvero, tramite lo sfruttamento di vulnerabilità note su sistemi perimetrali non correttamente aggiornati. Questo comporta la possibilità, per l’attaccante, di prelevare da tali apparati le configurazioni dei sistemi IAM permettendo l’estrazione di credenziali valide, utili per i successivi movimenti laterali all’interno dell’infrastruttura.

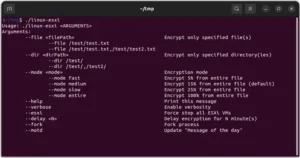

Qualora venga avviato, il malware presenta i seguenti parametri di utilizzo:

Le opzioni relative alle modalità di cifratura offrono diverse possibilità di attacco, permettendo al malware di adattarsi a varie strategie:

- fast : modalità rapida, cifra solo una piccola porzione dei file, limitandosi al 5% dell’intero contenuto;

- medium : modalità predefinita, cifra il 15% del contenuto dei file, offrendo un compromesso tra velocità e invasività;

- slow : modalità intensa, che cifra il 25% del contenuto dei file, di conseguenza risulta essere un operazione di cifratura più lenta ma più invasiva;

- entire : modalità totale, cifra l’intero contenuto dei file, trasformandoli in un blocco inaccessibile di dati.

Come si evince dal menù di utilizzo, l’argomento “–esxi” evidenzia che la variante analizzata risulta essere una versione appositamente progettata per colpire anche ambienti ESXi.

Di seguito il dettaglio delle fasi di compromissione.

Enumerazione VM e rimozione backup

L’utilizzo dell’argomento “–esxi”, in prima istanza, causa la terminazione di eventuali VM in esecuzione. In particolare, vengono eseguiti una serie di passaggi per identificare e terminare i processi legati alle macchine virtuali su un host ESXi:

for i in $(esxcli vm process list | grep 'World' | grep -Eo '[0-9]{1,8}'); do esxcli vm process kill -t=force -w=$i; done

1. esxcli vm process list : elenca tutti i processi delle macchine virtuali attualmente in esecuzione sul server ESXi. Vengono restituiti dettagli sui processi, tra cui gli identificatori univoci (World ID) delle VM;

2. grep ‘World’ : filtra l’output evidenziando le righe che contengono la parola “World”, ovvero che corrispondono ai processi legati alle macchine virtuali;

3. grep -Eo ‘[0-9]{1,8}’ : regex per estrarre l’ID numerico di ogni processo (World ID), che è l’identificatore univoco di ciascun della VM;

4. esxcli vm process kill -t=force -w=$i : per ogni World ID individuato, il comando forza la chiusura del processo corrispondente:

- l’opzione -t=force indica che il processo deve essere terminato immediatamente;

- l’opzione -w=$i identifica il processo (tramite il rispettivo World ID) che deve essere terminato.

Successivamente, viene eseguito un secondo comando:

for i in $(vim-cmd vmsvc/getallvms | awk '{print $1}' | grep -Eo '[0-9]{1,8}'); do vim-cmd vmsvc/snapshot.removeall $i; done

1. vim-cmd vmsvc/getallvms : recupera un elenco di tutte le macchine virtuali registrate sull’host ESXi. L’output include informazioni dettagliate come l’ID della macchina virtuale (Vmid), il nome della macchina e lo stato attuale della stessa (ad esempio, acceso o spento);

2. awk ‘{print $1}’ : estrae solo la prima colonna dell’output, che corrisponde agli ID numerici univoci di ciascuna macchina virtuale;

3. grep -Eo ‘[0-9]{1,8}’ : regex per estrarre solo gli ID numerici (World IDs) da ciascun risultato. Questo passaggio garantisce che vengano selezionati i soli identificatori delle VM, evitando informazione non necessarie;

4. vim-cmd vmsvc/snapshot.removeall $i : rimuove gli snapshot [1] associati alla VM con l’ID specificato.

Cifratura e Ransom Note

Dopo aver identificato le VM sull’host ESXi, il codice malevolo procede alla cifratura delle stesse.

Per fare ciò crea una chiave di cifratura simmetrica sfruttando un generatore di numeri casuali come il dispositivo /dev/urandom, presente sui sistemi Unix-like e che fornisce numeri casuali ad alta entropia. La chiave generata viene quindi utilizzata per cifrare i file della vittima con l’algoritmo AES-128: ad ogni file cifrato viene aggiunta l’estensione “.LYNX”.

Successivamente utilizza l’algoritmo Curve25519 Donna per cifrare la chiave di cifratura AES.

Infine, viene generata una nota di riscatto contenente un ID univoco (utilizzato per identificare la vittima) e le istruzioni per mettersi in contatto con gli attaccanti al fine di ottenere il decryptor, previo pagamento di un riscatto in criptovalute.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi attivando le seguenti misure preventive:

- adottare protocolli sicuri, come LDAPS al posto di LDAP , per garantire la cifratura delle comunicazioni e la protezione delle credenziali;

- utilizzare le best practice per la gestione degli accessi (IAM), implementando meccanismi di autenticazione a più fattori (MFA), prevedendo l’adozione di password complesse e adottando il principio del privilegio minimo (least privilege):

- configurare gli account di servizio con il minimo privilegio necessario: ad esempio nel caso in cui sia necessaria la capacità di cambio password delegare l’utenza di servizio ad effettuare azioni di scrittura/modifica alle sole Organizational Units (OU) contenenti utenti non privilegiati;

- prevedere policy di cambio password, anche manuale, delle utenze di servizio in questione;

- revisionare costantemente il proprio Incident Response Plan;

- implementare un piano di backup che preveda la storicizzazione e la cifratura offline dei dati;

- non esporre i dispositivi e le relative interfacce di controllo direttamente sulla rete internet;

- permettere il raggiungimento delle risorse, all’interno di una rete, unicamente agli amministratori di sistema o comunque al personale autorizzato (ad esempio mediante segmentazione);

- utilizzare opportuni sistemi di accesso remoto sicuri – come servizi VPN – per esporre servizi non strettamente essenziali sulla rete.

Azioni di risposta agli incidenti

Qualora si riscontrino evidenze di avvenuta compromissione sui propri sistemi, si raccomanda agli utenti e alle organizzazioni di attuare le seguenti azioni:

- collezionare eventuali evidenze, quali processi/servizi in esecuzione su dispositivi target, log di rete e log di autenticazione considerati non convenzionali;

- porre in isolamento e/o offline gli host potenzialmente interessati dalla compromissione;

- ripristinare gli host compromessi ad un’immagine precedente consistente (dopo aver espletato le necessarie attività forensi);

- resettare gli account degli utenti interessati dalla compromissione;

- segnalare tempestivamente a questo CSIRT, tramite il portale https://segnalazioni.acn.gov.it/ l’evento occorso.

[1] Gli snapshot sono una copia dello stato di una macchina virtuale (VM) a un momento specifico nel tempo. Tali informazioni consentono il ripristino dello stato della macchina virtuale registrato al momento del salvataggio. Senza gli snapshot, qualora una macchina virtuale risulti danneggiata o compromessa, non è possibile ripristinare a una versione precedente e stabile.

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 01-04-2025 | 01/04/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

12 Maggio 2025, 12:29

CSIRT Toscana

CSIRT Toscana