LegionLoader: rilevata nuova campagna di distribuzione malware (BL01/250213/CSIRT-ITA)

Data:

13 Febbraio 2025

Descrizione e potenziali impatti

Ricercatori di sicurezza del team di TEHTRIS Threat Intelligence hanno recentemente rilasciato un’analisi dettagliata inerente al malware downloader Legion Loader, noto anche come Satacom, CurlyGate e RobotDropper. Osservato per la prima volta nel 2019, dopo un periodo di inattività il downloader è stato nuovamente evidenziato in campagne di distribuzione rilevate a partire da dicembre 2024.

Distribuzione del malware

Il malware risulta distribuito principalmente attraverso la tecnica denominata “ drive-by downloads” , che consiste nell’indurre la potenziale vittima a visitare risorse web opportunamente predisposte contenenti software dannoso apparentemente legittimo o che sfruttano eventuali vulnerabilità presenti nel browser o nei suoi plugin al fine di installare in maniera automatica del codice malevolo sui dispositivi dell’ignaro utente.

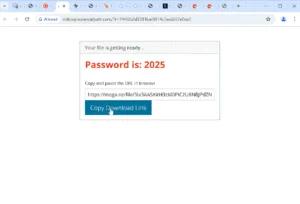

Nel primo dei casi descritti, la vittima viene reindirizzata verso servizi di cloud storage e file hosting quali MEGA (Figura1) al fine di prelevare un archivio ZIP.

All’interno di tale archivio (Figura 2) è tipicamente presente un’immagine contenente la chiave per decifrare un secondo archivio di tipo “7zip” contenente un file MSI (Microsoft Installer) – creato utilizzando il tool Advanced Installer – che incorpora il codice malevolo del loader.

Peculiarità del malware

Qualora eseguito, il pacchetto MSI presenta delle funzionalità anti-sandbox : propone l’inserimento di un CAPTCHA al fine di impedire l’analisi automatica e dinamica del software ed è in grado di verificare che l’ambiente di esecuzione non sia di tipo virtualizzato.

Superati tali controlli, il pacchetto estrae all’interno del path %APPDATA% alcuni file, tra cui un ulteriore archivio “RAR” contenente l’eseguibile “obsffmpegmux.exe” che carica la DLL “obs.dll” contenente Legion Loader.

Dalle analisi sono emerse le seguenti peculiarità inerenti il malware:

- avanzate tecniche di elusione per evitare il rilevamento da parte dei sistemi di sicurezza;

- capacità di carpire informazioni relative al sistema infetto, quali dettagli del sistema operativo, processi in esecuzione e altre informazioni di configurazione;

- comunicazione con con il server C2 per eseguire comandi specifici;

- capacità di prelevare ulteriori payload malevoli, depositati ed eseguti nel path %TMP%;

- utilizzo di tecniche avanzate per ottenere la persistenza sul sistema target.

Per eventuali ulteriori approfondimenti si consiglia di consultare il link all’analisi, disponibile nella sezione Riferimenti.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi attivando le seguenti misure preventive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing: diffidare dalle comunicazioni inattese, prestando sempre attenzione agli URL che si intende visitare;

- evitare di prelevare ed eseguire software di dubbia leggittimità da store non ufficiali.

Inoltre, si raccomanda di valutare la verifica e l’implementazione – sui propri apparati di sicurezza – degli Indicatori di Compromissione (IoC) [1] forniti dai ricercatori di sicurezza.

[1] Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Riferimenti

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 13-02-2025 | 13/02/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

12 Maggio 2025, 12:30

CSIRT Toscana

CSIRT Toscana