Campagna di phishing a tema Intesa Sanpaolo (AL02/260126/CSIRT-ITA)

Data:

26 Gennaio 2026

Sintesi

Questo CSIRT ha recentemente rilevato una campagna di phishing a tema Intesa Sanpaolo, perpetrata via mail, volta a carpire le credenziali d’accesso ai servizi bancari e i dati delle relative carte di pagamento.

Descrizione e potenziali impatti

Questo CSIRT ha recentemente rilevato una campagna di phishing a tema Intesa Sanpaolo, perpetrata via mail, volta a carpire le credenziali d’accesso ai servizi bancari e i dati delle relative carte di pagamento.

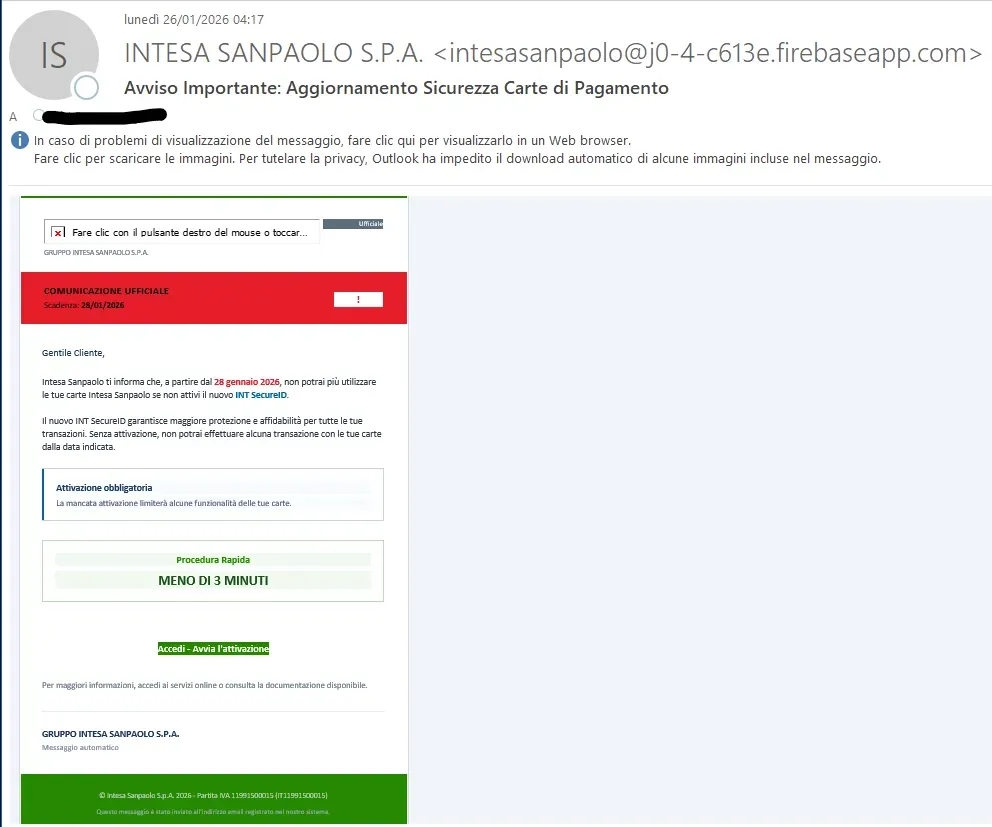

La mail, con oggetto “Avviso Importante: Aggiornamento Sicurezza Carte di Pagamento”, informa la potenziale vittima della necessità di attivare un nuovo fantomatico sistema di sicurezza denominato “INT SecureID”, al fine di poter continuare ad utilizzare le proprie carte di pagamento, inducendo la vittima a cliccare sul link presente nel testo della mail (Figura 1).

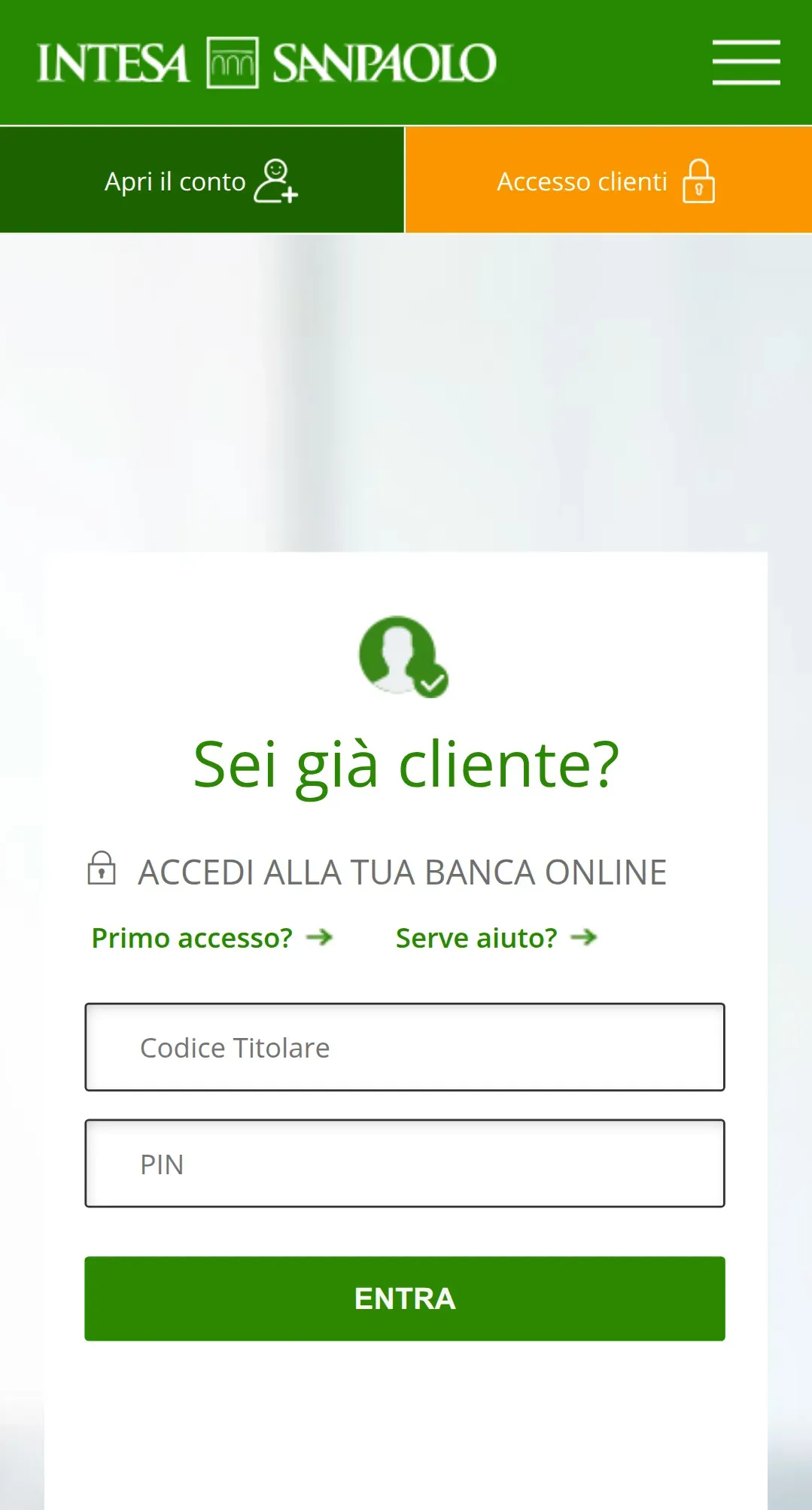

Qualora dato seguito al link proposto, la vittima viene indirizzata a una finta pagina di login all’home banking (Figura 2), riportante i loghi di Intesa Sanpaolo e predisposta per raccogliere il codice cliente e il PIN con il quale l’utente accede ai propri servizi bancari.

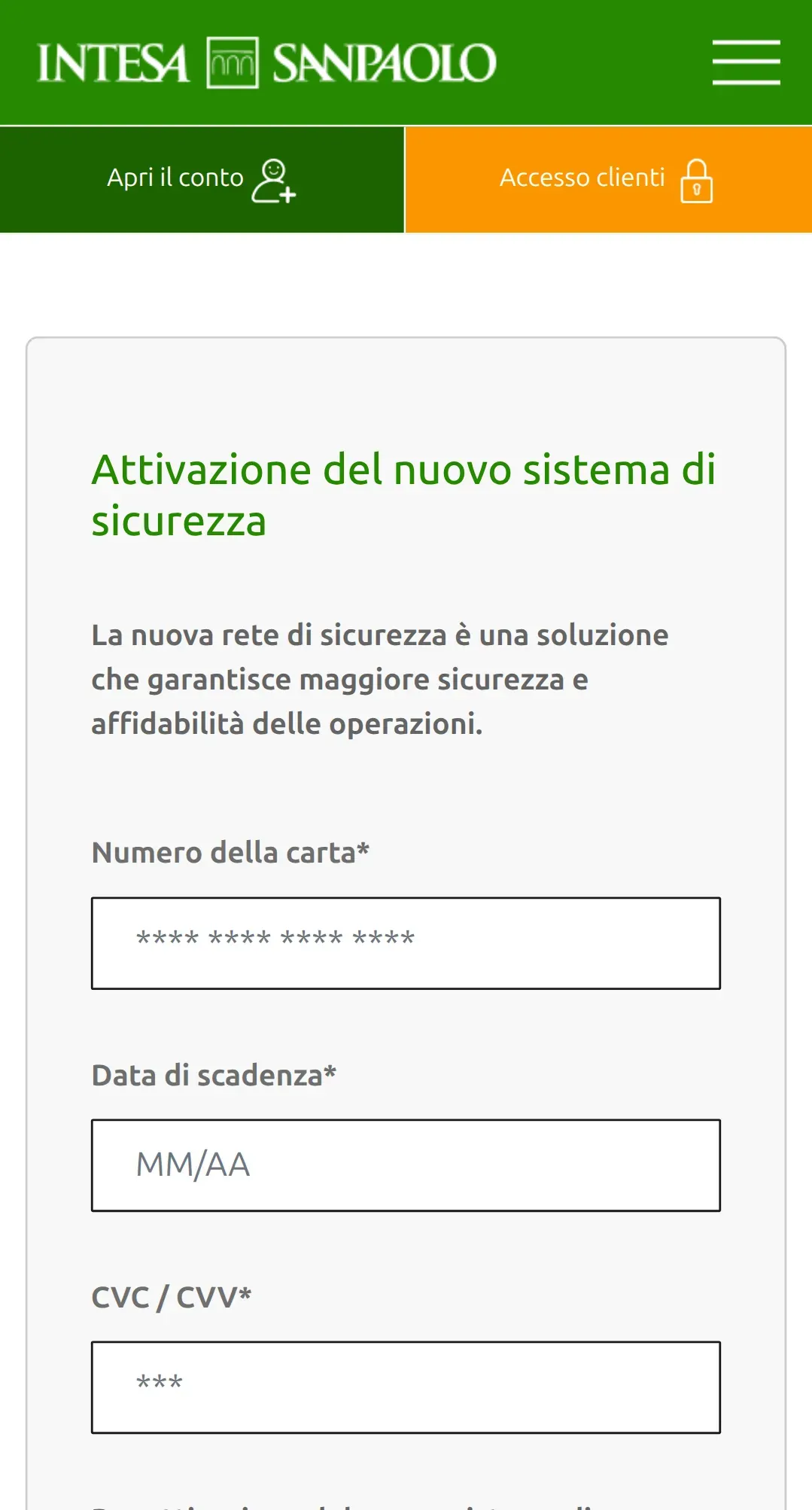

Dopo aver immesso i dati richiesti, all’utente viene presentata una nuova pagina nella quale viene richiesto di inserire i dati della propria carta di pagamento al fine di attivare il “nuovo sistema di sicurezza” (Figura 3).

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le comunicazioni ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing, lo smishing e il vishing, diffidando da comunicazioni inattese;

- evitare di inserire i propri dati sensibili su portali di cui non si conosce l’affidabilità;

- evitare di dar seguito a comunicazioni di questo tipo;

- segnalare comunicazioni similari alla Polizia Postale e a questo CSIRT.

Infine, si raccomanda di valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC)1 forniti in allegato.

1Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| domain | 1j04-sunburst-bfa915[.]netlify[.]app |

| domain | attivazione-3[.]serveblog[.]net |

| email-subject | Avviso Importante: Aggiornamento Sicurezza Carte di Pagamento |

| url | hxxps[://]1j04-sunburst-bfa915[.]netlify[.]app/?mode=resetPassword&oobCode=S-zVuqdVTQGgrt3bJxNHF4kdrGkcPTs-hgfMZnKMfI8AAAGb-E5kFg&apiKey=AIzaSyBxhWlrJbPHA8PjUHP7JEy4vjJyiv6PLbA&lang=en |

| url | hxxps[://]attivazione-3[.]serveblog[.]net |

| email-src | intesasanpaolo@j0-4-c613e[.]firebaseapp[.]com |

Change log

| Versione | Note | Data |

|---|---|---|

| 2.0 | Pubblicato il 26-01-2026 | 26/01/2026 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

26 Gennaio 2026, 15:22

CSIRT Toscana

CSIRT Toscana