BadSuccessor: guida alla mitigazione dell’attacco in Active Directory (BL01/250604/CSIRT-ITA)

Data:

4 Giugno 2025

Impatto Sistemico

Critico (82.05)

Sintesi

Il CSIRT fornisce la seguente guida per prevenire e mitigare potenziali effetti indesiderati derivanti dallo sfruttamento di una vulnerabilità recentemente individuata nella funzionalità dMSA (delegated Managed Service Account), trattata nell’ambito del BL01/250527/CSIRT-ITA .

Tale funzionalità, introdotta in Windows Server 2025 all’interno di Active Directory, potrebbe consentire l’elevazione dei privilegi utente.

Tipologia

- Privilege Escalation

Prodotti e/o versioni affette

- Windows Server 2025

Introduzione

In generale è essenziale definire le deleghe secondo il principio del minimo privilegio (least privilege), assegnando a ogni identità solo i permessi strettamente necessari. Questo approccio riduce il rischio di abuso e rafforza la sicurezza complessiva del sistema.

L’attacco BadSuccessor sfrutta permessi eccessivi assegnati sulle Organizational Unit (OU) per creare account di tipo dMSA (Delegated Managed Service Account). Questi account possono ereditare privilegi da altri oggetti, portando a potenziali scenari di privilege escalation.

Valutazione del rischio

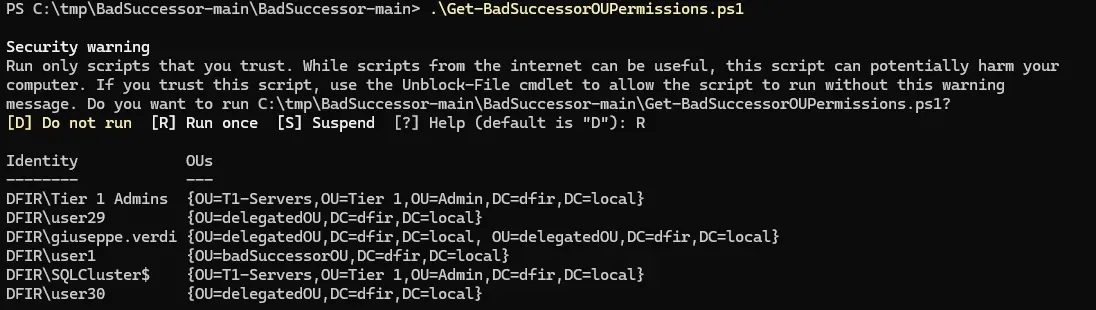

Lo script rilasciato da Akamai – disponibile su GitHub al link https://github.com/akamai/BadSuccessor – consente di identificare le OU potenzialmente vulnerabili all’attacco e le identità autorizzate alla creazione di account dMSA al loro interno.

Azioni di mitigazione

Eseguire lo script fornito da Akamai per identificare le OU che contengono Access Control Entry (ACE) con permessi rilevanti, quali:

- CreateChild

- GenericAll

- WriteDACL

- WriteOwner

Per ogni occorrenza individuata, si raccomanda di applicare le misure indicate di seguito:

- Assegnare l’ownership al gruppo “Domain Admins” (se necessario)

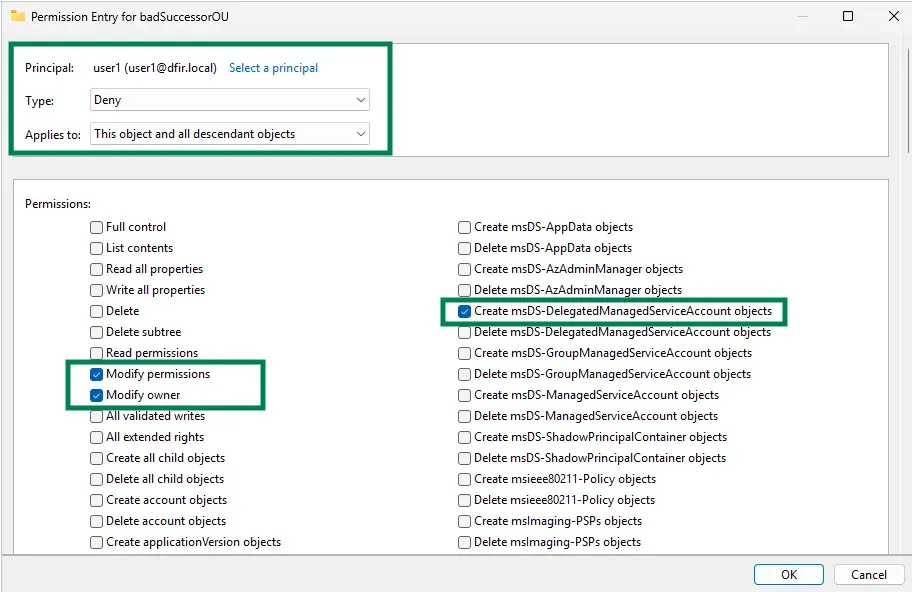

- Creare un ACE di tipo “ Deny ” per limitare le azioni critiche:

- Aprire “Active Directory Users and Computers”

- Individuare il Security principal da mitigare (es. user1@dfir.local)

- Individuare la OU da mitigare

- Accedere al tab Security → cliccare su Advanced

- Cliccare su Add per aggiungere una nuova ACE:

- Principal : user1@dfir.local

- Type : Deny

- Applies to : “This object and all descendant objects”

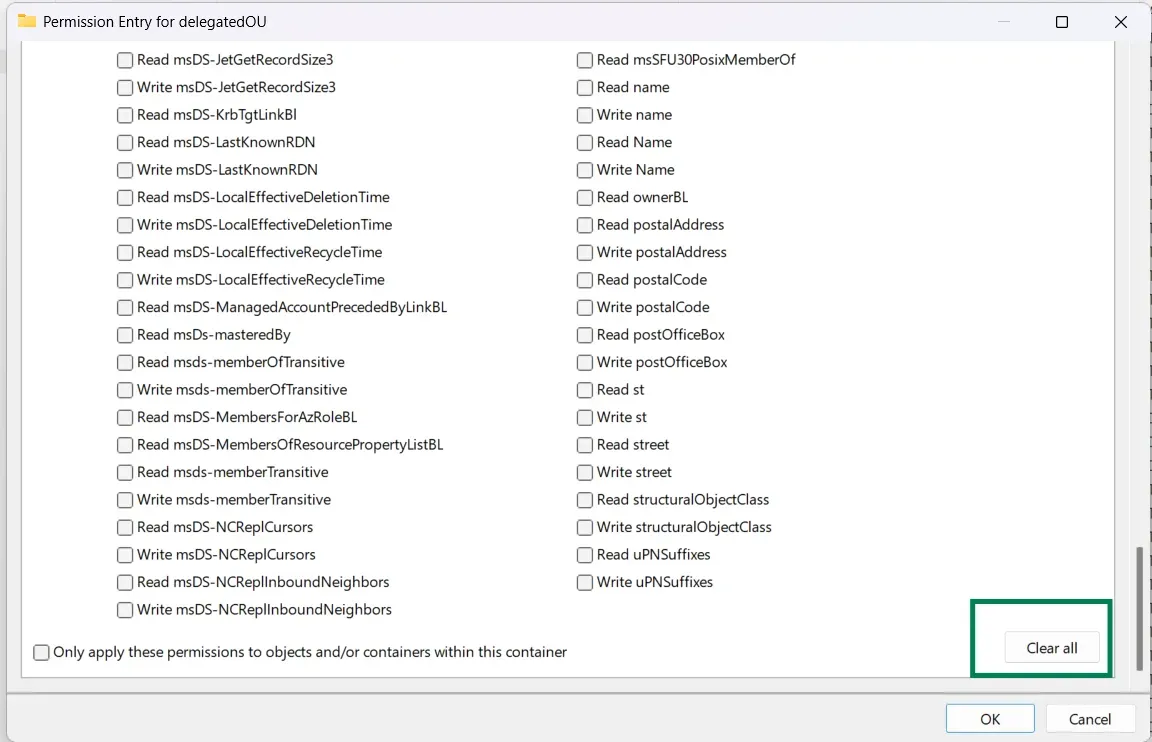

- Scorrere il menu e selezionare “Clear All”

- Selezionare in Permissions: “Create msDS-DelegatedManagedServiceAccount objects” ,“Modify Permissions” e “Modify Owner”

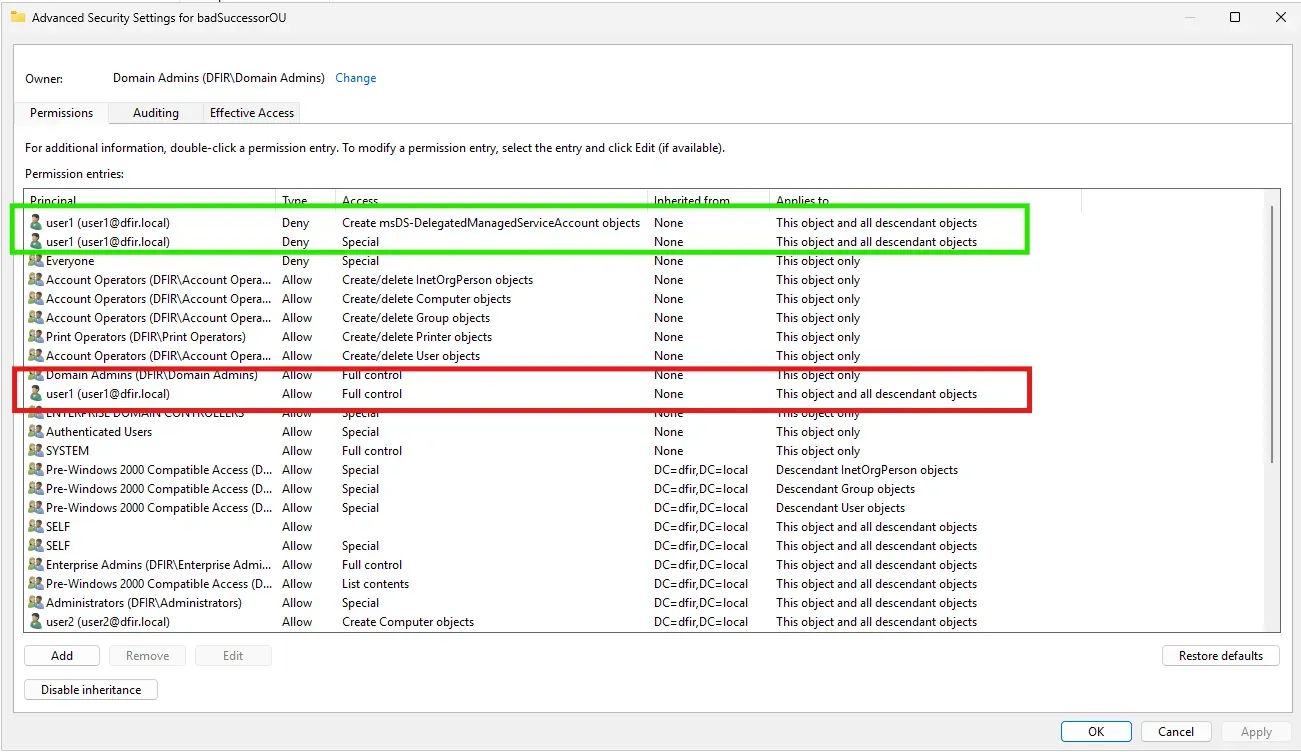

Infine, è opportuno verificare che le ACE siano state configurate correttamente. La figura seguente mostra in rosso la ACE pre-esistente (mitigata) d’esempio ed in verde le nuove ACE create. È possibile utilizzare la funzionalità “ Effective Access “ per verificare l’implementazione delle ACE create.

Osservazioni finali

- Questa mitigazione limita la possibilità all’utente delegato di creare/modificare ACE.

- Lo script di Akamai non rileva le mitigazioni sopra riportate pertanto la verifica va effettuata, come indicato al punto in Figura 4.

- In caso di incertezze sulle proprietà di eventuali dMSA pre-esistenti, è consigliabile ricreare le stesse utilizzando account privilegiati (ad esempio membri del gruppo Domain Admins) e assicurandosi che solo tali account possano modificarne le proprietà (ad esempio collocandoli nel container “Managed Service Accounts” o, se presente, in OU Tier 0).

Riferimenti

- https://www.akamai.com/blog/security-research/abusing-dmsa-for-privilege-escalation-in-active-directory

- https://github.com/akamai/BadSuccessor

- https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/delegated-managed-service-accounts/delegated-managed-service-accounts-overview

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 04-06-2025 | 04/06/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

4 Giugno 2025, 17:15

CSIRT Toscana

CSIRT Toscana