Thread Hijacking: rilevate attività malevole che utilizzano tecniche di Business Email Compromise (BL01/260217/CSIRT-ITA)

Data:

17 Febbraio 2026

Sintesi

Questo CSIRT ha recentemente rilevato il riacutizzarsi di una campagna malevola – come già trattato da questo CSIRT nell’ambito dell’ AL03/251211/CSIRT-ITA – mirata verso organizzazioni situate sul territorio nazionale. Gli attaccanti hanno provveduto alla compromissione di caselle di posta elettronica aziendali e alla creazione di domini sosia per condurre frodi finanziarie di tipo Business Email Compromise (BEC).

Descrizione e potenziali impatti

Questo CSIRT ha recentemente rilevato il riacutizzarsi di una campagna malevola – come già trattato da questo CSIRT nell’ambito dell’ AL03/251211/CSIRT-ITA – mirata verso organizzazioni situate sul territorio nazionale.

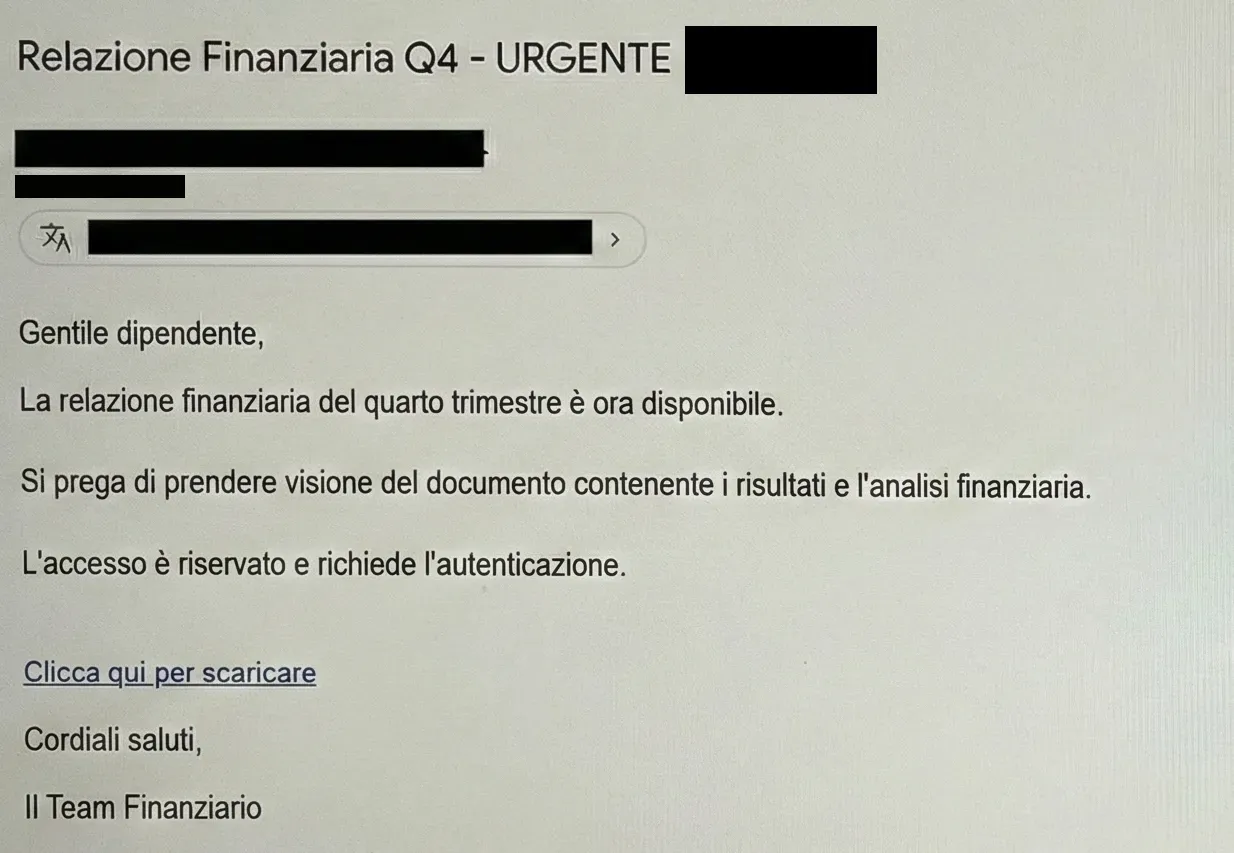

Le analisi preliminari hanno evidenziato la compromissione di account di posta elettronica aziendale tramite l’invio di una mail di phishing (Figura 1).

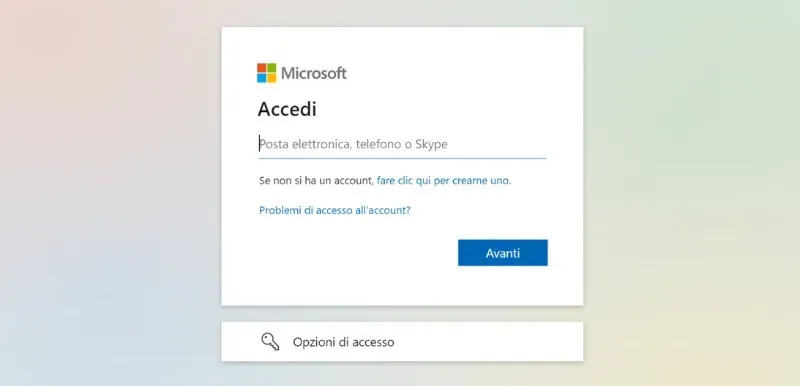

La mail presenta un contenuto prevalentemente testuale che fa riferimento ad una presunta relazione finanziaria da prendere in visione. Cliccando il link disponibile, l’utente viene condotto verso una landing page di login che ripropone i loghi e i riferimenti di Microsoft Outlook Web (Figura 2). In questa fase all’utente sarà richiesto, in prima istanza, l’inserimento delle proprie credenziali; successivamente l’inserimento del codice OTP reperibile tramite SMS o app di autenticazione legittima (Figura 2).

Al termine dell’operazione, all’utente non viene restituito alcun file o documento, ma solamente un messaggio di errore che lo induce a sottovalutare l’evento.

Una volta ottenuto l’accesso alla casella compromessa, gli attori malevoli non agiscono immediatamente, ma visionano le conversazioni per individuare eventuali scambi commerciali pendenti. Sfruttando tale contesto, ricorrono a tecniche di Email Thread Hijacking , inserendosi in dialoghi legittimi tra l’organizzazione e i propri clienti o partner.

Nel dettaglio, nella presente campagna, l’attaccante ricorre a tecniche di typosquatting registrando un dominio sosia, estremamente simile a quello dell’organizzazione target, utilizzando caratteri che possono essere facilmente confusi, come ad esempio:

Domino Legittimo: organizzazione.com

Domini Sosia:

- organizza zz ione.com

- organizzaz oi ne.com

- 0 rganizzazione.com

Sfruttando il nuovo dominio “sosia”, l’attaccante procede a configurare un account di posta elettronica con cui si finge un dipendente dell’organizzazione compromessa. Attraverso questo indirizzo, invia a un cliente legittimo dell’azienda una comunicazione fraudolenta in cui richiede il saldo di una fattura apparentemente pendente, indicando però nuove coordinate bancarie (IBAN) controllate dall’attaccante.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le e-mail ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing diffidando da comunicazioni inattese;

- non accedere a collegamenti internet o a relativi contenuti esterni se non si è certi dell’affidabilità della risorsa;

- accertarsi della legittimità dei siti che richiedono l’inserimento dei propri dati d’accesso;

- provvedere all’immediata rotazione delle credenziali di accesso per tutte le utenze coinvolte o sospette, garantendo l’adozione di criteri di complessità adeguati in linea con le policy di sicurezza vigenti;

- implementare e rendere mandatori meccanismi di autenticazione forte (Multi-Factor Authentication) a presidio di tutti gli account di posta elettronica, al fine di mitigare il rischio derivante dalla compromissione delle sole password;

- effettuare una puntuale verifica delle configurazioni delle caselle di posta, con specifico riferimento all’identificazione e alla rimozione di regole di inoltro automatico o di archiviazione non esplicitamente autorizzate dall’utente;

- adottare procedure di verifica “fuori banda” (es. contatto telefonico diretto su numerazioni preesistenti) a fronte di qualsivoglia richiesta di variazione delle coordinate bancarie (IBAN), anche qualora la comunicazione appaia provenire da interlocutori fiduciari.

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 17-02-2026 | 17/02/2026 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

17 Febbraio 2026, 20:00

CSIRT Toscana

CSIRT Toscana