Campagna malspam distribuisce infostealer (BL01/250918/CSIRT-ITA)

Data:

18 Settembre 2025

Descrizione e potenziali impatti

È stata recentemente osservata una campagna malspam, con l’obiettivo di indurre la potenziale vittima ad aprire un archivio – scaricato automaticamente- utilizzato successivamente per raccogliere informazioni sensibili dagli host compromessi.

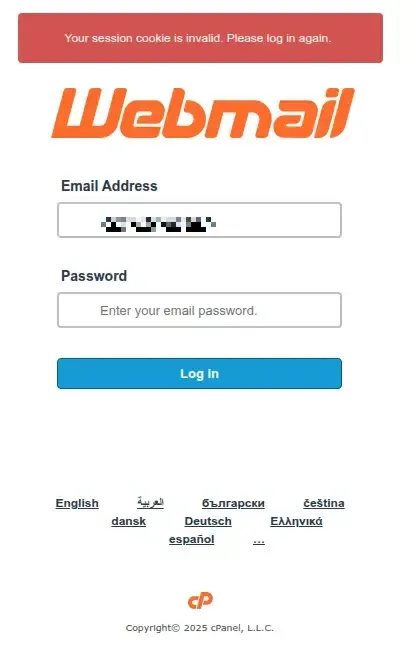

Nel dettaglio l’e-mail, indirizzata ad organizzazioni operanti nel settore previdenziale nazionale, reindirizza la vittima verso un portale webmail (Figura 1) dal quale, previo inserimento delle proprie credenziali istituzionali, risulta possibile prelevare un file al fine di ottenere ulteriori e presunti dettagli in merito alla comunicazione ricevuta.

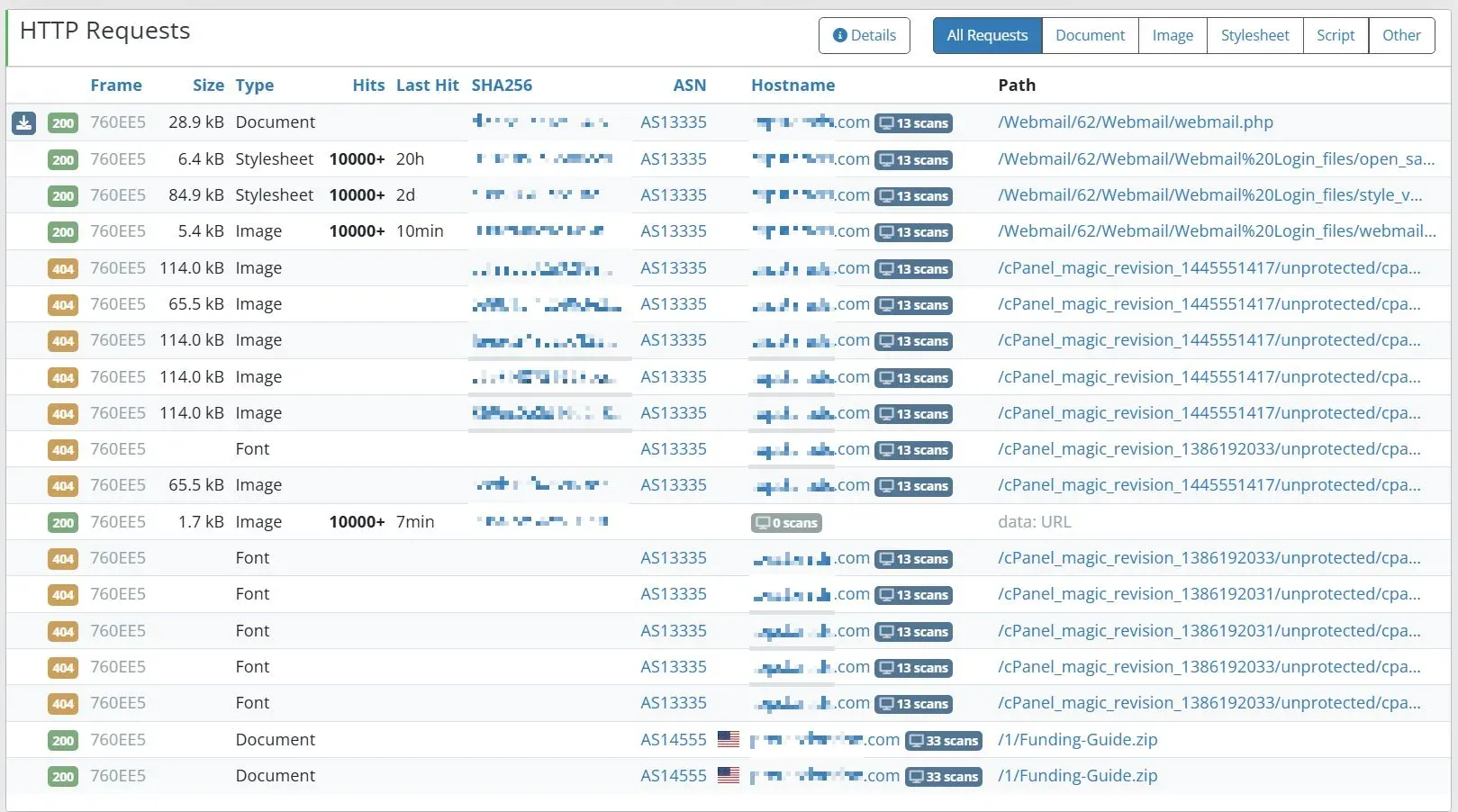

Nel caso analizzato, sfruttando l’interesse per sovvenzioni, agevolazioni o bandi di finanziamento, si induce la vittima a visitare tale portale, innescando il download automatico dell’archivio Funding_Guide.zip (Figura 2).

All’interno dell’archivio è presente un file denominato LEGALD0CUMENTS-A8867JGC8336=8=JD8HOUSEPAPERS33232@.exe che, qualora eseguito, inizializza la catena di compromissione.

Analisi del dropper/crypter

Dalle analisi del file eseguibile è stato possibile evidenziare che si tratta di un dropper/crypter compilato nel linguaggio .NET.

Lo scopo principale in questa prima fase è preparare l’ambiente del sistema per l’esecuzione del payload finale, garantendo che il malware possa operare indisturbato e in maniera furtiva.

Durante questa fase, il codice malevolo provvede ad effettuare controlli inerenti all’ambiente di esecuzione (VM/sandbox, debugger, processi tipici di analisi) al fine di ritardare o alterare il proprio comportamento per eludere i meccanismi di sicurezza.

Contestualmente, utilizza tecniche di rallentamento (come loop con chiamate di debug) al fine di confondere eventuali sandbox e strumenti automatizzati di analisi.

In seguito, scrive informazioni in %LOCALAPPDATA% , elimina file come Zone.Identifier per bypassare SmartScreen e Windows Defender , e aggira l’ AMSI (Anti-Malware Scan Interface) per evitare la scansione dei payload .NET in memoria.

Esegue inoltre syscall dirette e operazioni di basso livello per aggirare gli hook di EDR o eventuali antivirus, e utilizza tecniche di evasione avanzata come lo “stack switching” per manipolare il flusso di esecuzione e rendere più difficoltoso un eventuale tracciamento del flusso di esecuzione.

Superate le fasi preliminari, il codice recupera il payload malevolo cifrato, incorporato al proprio interno, ne effettua la decrittazione e lo esegue direttamente in memoria. Per proteggere il payload, il malware utilizza diverse tecniche crittografiche e di offuscamento. Sono impiegati algoritmi come AES, RSA, SHA2 e RC4, con tecniche di codifica quali XOR ciclico, compressione Bzip2 e Base64. Queste misure rendono difficoltosa un’eventuale analisi forense e proteggono il payload mentre viene caricato.

La fase di esecuzione del payload finale prevede l’utilizzo della tecnica nota come Process Hollowing , con la quale il malware inietta il proprio codice all’interno di un processo legittimo, nello specifico AddInProcess32.exe .

La scelta del processo “contenitore” per l’iniezione non è casuale. I log AMSI mostrano stringhe quali ddInProcess32.exe e ddInProcess.exe , riconducibili al processo legittimo AddInProcess32.exe e al suo gemello AddInProcess.exe . Questo processo è l’ host out-of-process del framework .NET, progettato per eseguire add-in mantenendo separata la loro attività rispetto al programma principale. Essendo quest’ultimo un processo legittimo, considerato “credibile” dal sistema operativo, risulta quindi un bersaglio ideale per iniettarvi del codice malevolo, riducendo significativamente il rischio di rilevamento.

Nel dump analizzato è stato possibile evidenziare riferimenti diretti ad API avanzate di Windows quali:

- CreateProcessW/CreateProcessAsUserW, per la creazione del processo target in stato sospeso;

- ZwUnmapViewOfSection/ZwWriteVirtualMemory (e funzioni affini), per liberare la memoria del processo in esecuzione legittima al fine di sostituirla con il payload malevolo;

- SetThreadContext/ResumeThread, per impostare l’entry point malevolo e far ripartire il thread principale dentro il processo contenitore “svuotato”.

La telemetria riporta inoltre un ampio utilizzo di primitive di manipolazione file/memoria/risorse quali CreateFileW , CreateFileMappingW , FindResourceW, LoadResource, LockResource, SizeofResource e di caricamento dinamico ( LoadLibrary su più moduli), coerenti con un crypter che estrae, decritta e mappa in memoria componenti e configurazioni prima di passare il controllo al payload finale.

Dal comportamento osservato, è possibile confermare che il dropper in questione è un’istanza opportunamente predisposta di DarkTortilla .

Analisi del payload finale

Una volta che il processo lecito risulta rimpiazzato con il payload finale, il malware non si limita a un’esecuzione isolata, ma propaga il proprio codice all’interno dell’host sfruttando tecniche avanzate di iniezione: scrive e alloca memoria in processi terzi, mappa file PE o DLL riferibili a moduli aggiuntivi incorporati nel codice, e utilizza coda APC per modificare il normale flusso di esecuzione. Questo gli permette di continuare ad operare in modalità stealth , nascondendosi all’interno di processi legittimi.

Dalle analisi è stato possibile ricondurre il payload finale all’Infostealer Formbook .

Di fatto, il malware si concentra principalmente su due tipologie di attività:

- reperire credenziali di posta elettronica , accedendo a file di profilo e chiavi di registro per raccogliere username e password.

- reperire dati dei browser , incluse password salvate e cronologia di navigazione dai profili locali. Non vi sono altresì evidenze di furto tramite screenshot, clipboard o altri canali.

Infine, FormBook mostra attività di comunicazione verso l’esterno durante la stessa sessione in cui raccoglie le credenziali: effettua DNS query verso domini a bassa reputazione e richieste web, suggerendo un collegamento continuo con la propria C2 per trasmettere i dati rubati, senza necessità di ulteriori indicatori specifici nei log analizzati.

Azioni di Mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi attivando le seguenti misure preventive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing, diffidando in particolare dalle comunicazioni non attese che invitano ad aprire allegati e/o link sospetti;

- non accedere a collegamenti internet o a relativi contenuti esterni se non si è certi dell’affidabilità della risorsa;

- evitare di prelevare ed eseguire file (lnk, exe, bat, js, vbs, ecc.) pdf o documenti contenenti macro se non si è certi della loro liceità;

- utilizzare antivirus o EDR aggiornati, preferibilmente con rilevamento comportamentale, in grado di individuare iniezioni in memoria, mapping PE/DLL e APC queue injection;

- abilitare funzionalità di exploit mitigation come DEP, ASLR e Control Flow Guard;

- abilitare logging e alert per attività sospette come accessi insoliti a file di sistema, creazione di PE/DLL in processi legittimi o anomalie nell’uso delle APC queue.

Infine, si raccomanda di valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC) 1 forniti in nell’apposita sezione.

Azioni di risposta agli incidenti

Qualora si riscontrino evidenze di avvenuta compromissione sui propri sistemi, si raccomanda agli utenti e alle organizzazioni di attuare le seguenti azioni:

- collezionare eventuali evidenze, quali processi/servizi in esecuzione su dispositivi target, log di rete e log di autenticazione considerati non convenzionali;

- porre in isolamento e/o offline gli host potenzialmente interessati dalla compromissione;

- ripristinare gli host compromessi ad un’immagine precedente consistente (dopo aver espletato le necessarie attività forensi);

- resettare gli account degli utenti interessati dalla compromissione;

- segnalare tempestivamente a questo CSIRT, tramite il portale https://segnalazioni.acn.gov.it/ l’evento occorso.

[1] Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| md5 | 0431e4bfb55854c4beb2d007b06fe999 |

| ip-dst | 104.66.97.120 |

| sha1 | 13b3b30b49013b1e61bbaf0f06adf317708745e2 |

| ip-dst | 199.232.214.172 |

| sha256 | 333957ccc08dc0e71dc4058dfed90befaedd9bab7c7e6f5086249ba039561c55 |

| ip-dst | 99.83.161.153 |

| sha256 | 9d6b9c55919d028b4e3f6a031bc6c60a06f4b8963ffc9810f7604f01bf5128d8 |

| domain | bg.microsoft.map.fastly.net |

| sha1 | cf4aaac4dd1847c2864173c4218013ffd619003e |

| domain | e8652.dscx.akamaiedge.net |

| md5 | f555c9f76f9d1fccff66ef7c10f3d27f |

| domain | fetchlayer.xyz |

| url | http://topstarads.com/Webmail/62/Webmail/webmail.php |

| domain | proteccionrino.com |

| domain | topstarads.com |

| url | www.fetchlayer.xyz |

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 18-09-2025 | 18/09/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

18 Settembre 2025, 13:58

CSIRT Toscana

CSIRT Toscana