Quishing con finalità di account hijacking (AL01/250804/CSIRT-ITA)

Data:

4 Agosto 2025

Descrizione e potenziali impatti

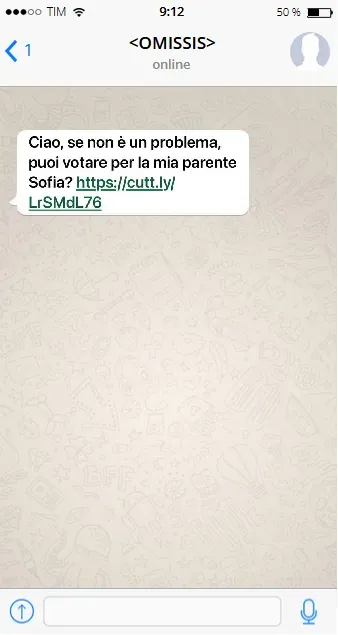

È stata recentemente individuata una campagna di phishing, veicolata tramite WhatsApp e proveniente da numerazioni fittizie, che esorta a visionare un link contenuto nel corpo del messaggio.

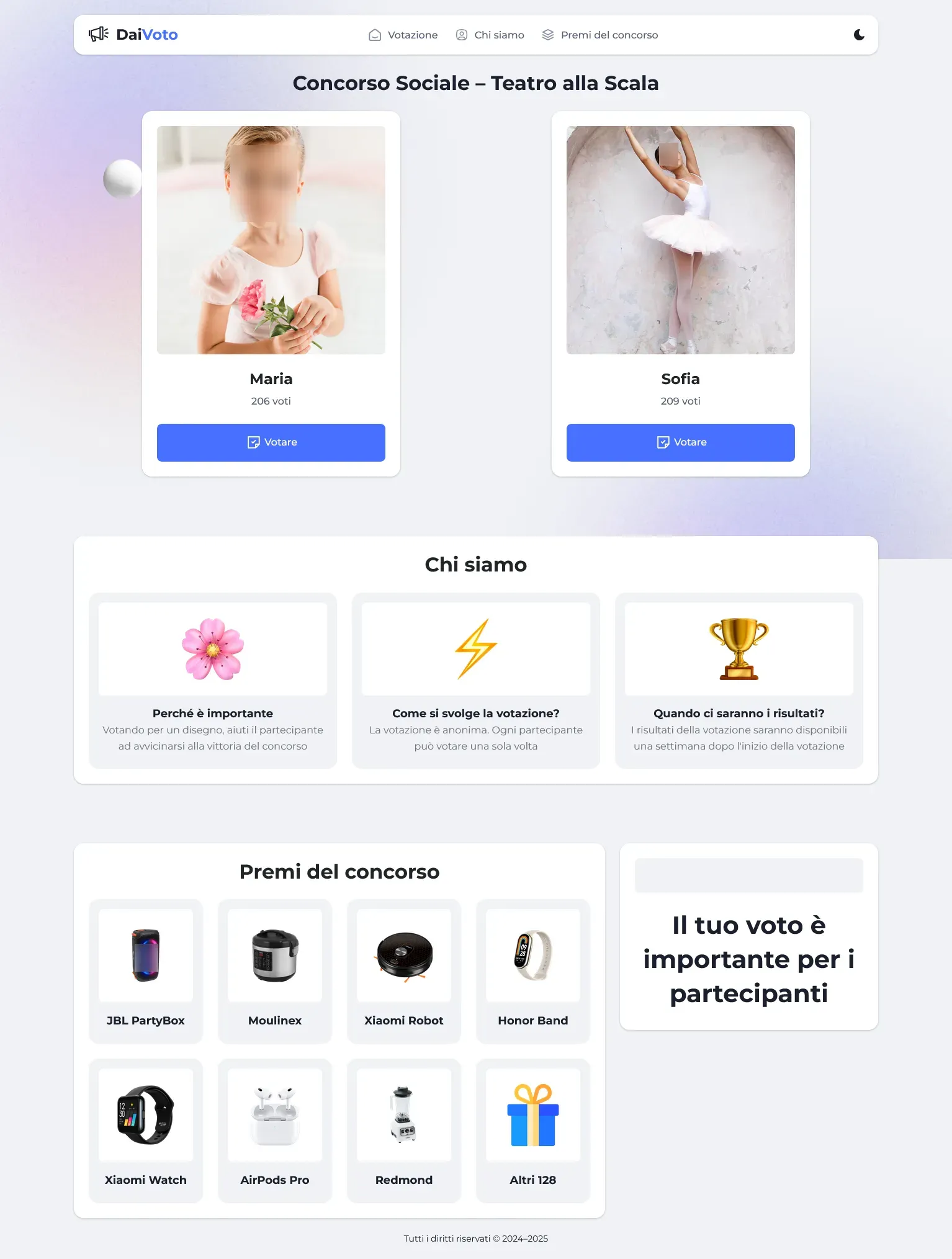

Qualora dato seguito al link, l’utente verrà reindirizzato verso una landing page che si avvale di tecniche di ingegneria sociale che, facendo leva su un falso concorso, mirano a persuadere l’utente a esprimere un voto a favore di uno dei presunti partecipanti (Figura 2).

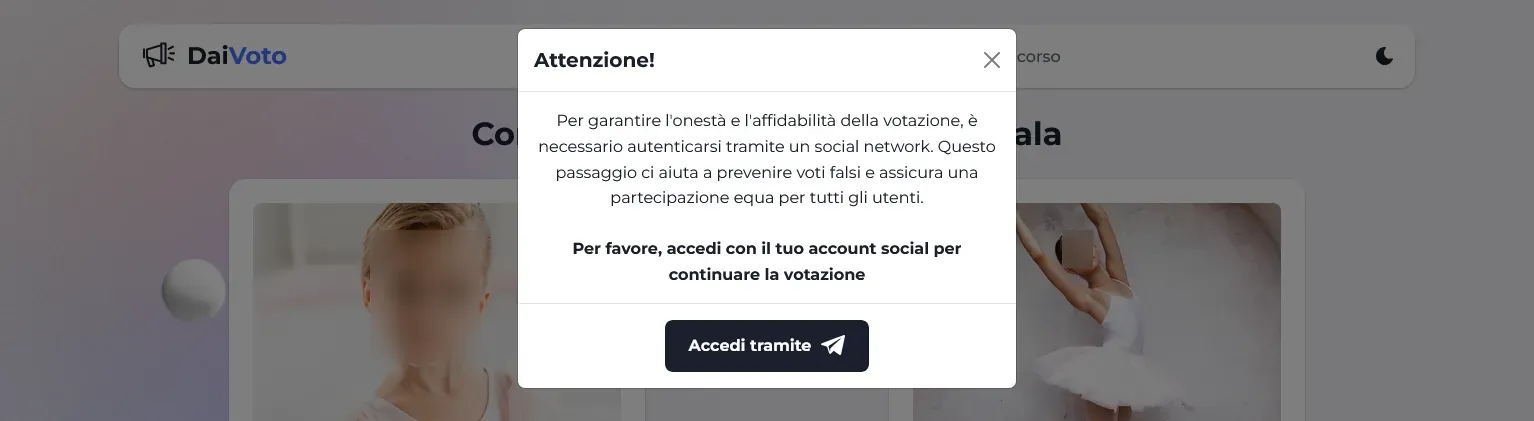

Ove espressa la propria preferenza, un popup richiede l’autenticazione tramite social network, giustificandola come misura volta a garantire l’autenticità della votazione (Figura 3).

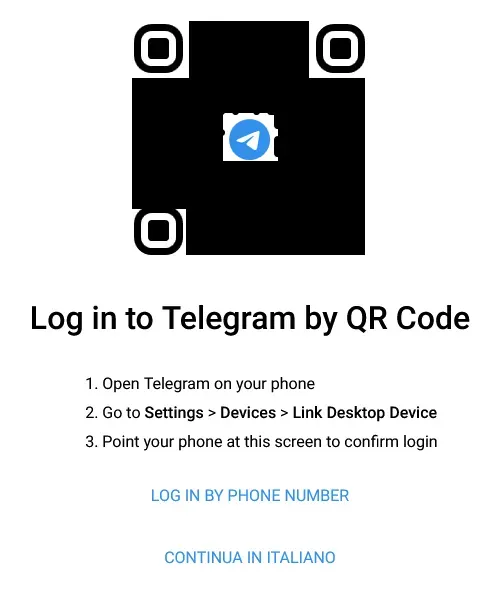

Proseguendo, viene mostrato un QR code Telegram – da cui il termine quishing , ovvero phishing tramite QR code – visivamente simile a quello usato per il login legittimo tramite Telegram Web/Desktop. Qualora scansionato con l’app Telegram mobile, il codice autorizza inconsapevolmente l’accesso ad una nuova sessione Telegram su un dispositivo controllato dagli attaccanti, permettendo l’hijacking completo dell’account (Figura 4).

In caso di effettiva compromissione dell’account, il messaggio fraudolento viene automaticamente inoltrato a tutti i contatti della vittima, comprese le chat personali e i gruppi. Questo comportamento mira a sfruttare l’effetto virale della rete di contatti per amplificare la diffusione della campagna e incrementare il numero di potenziali vittime.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le e-mail ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing diffidando da comunicazioni inattese;

- non accedere a collegamenti internet o a relativi contenuti esterni se non si è certi dell’affidabilità della risorsa;

- accertarsi della legittimità dei siti che richiedono l’inserimento dei propri dati d’accesso.

Infine, si raccomanda di valutare la verifica e l’implementazione – sui propri apparati di sicurezza – degli Indicatori di Compromissione (IoC) [1] forniti nell’apposita sezione.

[1] Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| domain | autorizzazione-tg.rest |

| url | https://autorizzazione-tg.rest/2169dfe6fbfa682856f90b77fde48ef5 |

| url | https://cutt.ly/LrSMdL76 |

| url | https://seashell-dotterel-878449.hostingersite.com/ |

| domain | seashell-dotterel-878449.hostingersite.com |

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 04-08-2025 | 04/08/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

4 Agosto 2025, 16:56

CSIRT Toscana

CSIRT Toscana