Phishing: campagna a tema “Cedolino e Bonus” (AL01/250730/CSIRT-ITA)

Data:

30 Luglio 2025

Sintesi

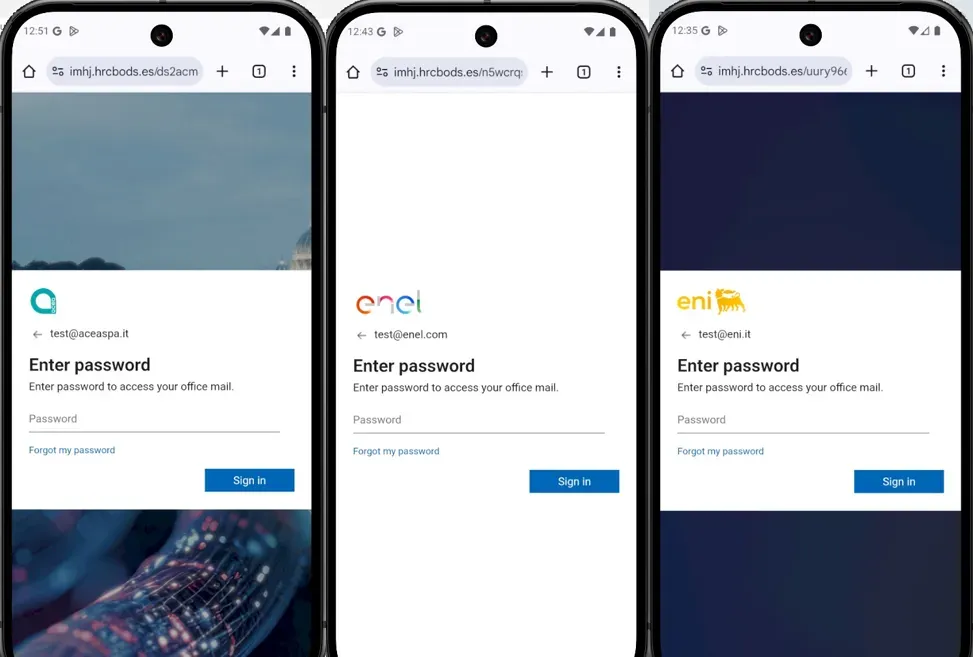

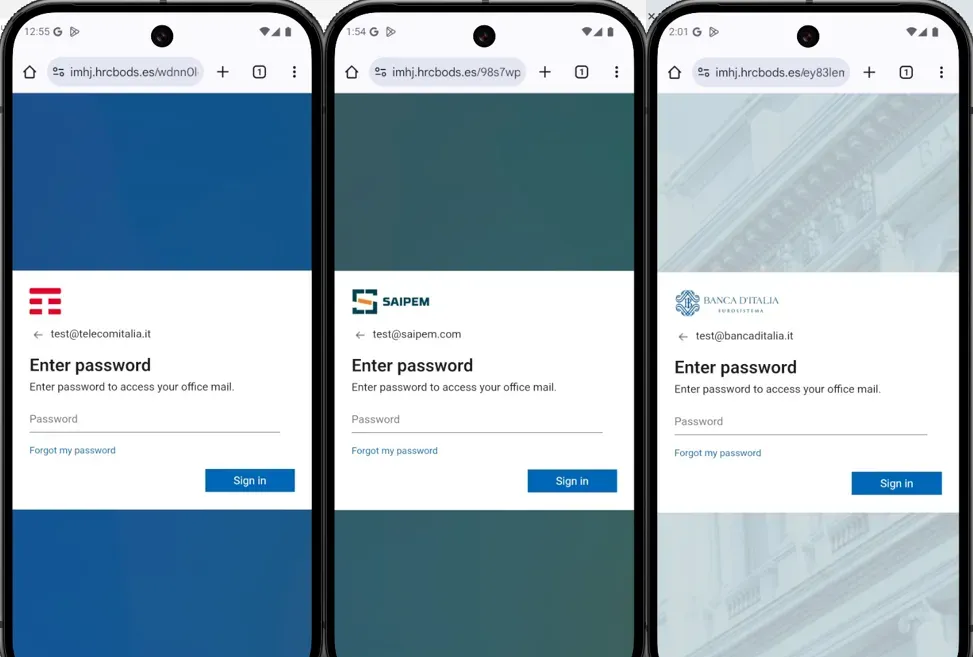

È stata rilevata una recente campagna di phishing volta a carpire le credenziali di autenticazione delle potenziali vittime tramite pagine di autenticazione Microsoft 365 fittizie, opportunamente personalizzate con i loghi aziendali relativi al dominio e-mail di appartenenza.

Descrizione e potenziali impatti

È stata rilevata una recente campagna di phishing volta a carpire le credenziali di autenticazione delle potenziali vittime tramite pagine di autenticazione Microsoft 365 fittizie, opportunamente personalizzate con i loghi aziendali relativi al dominio e-mail di appartenenza.

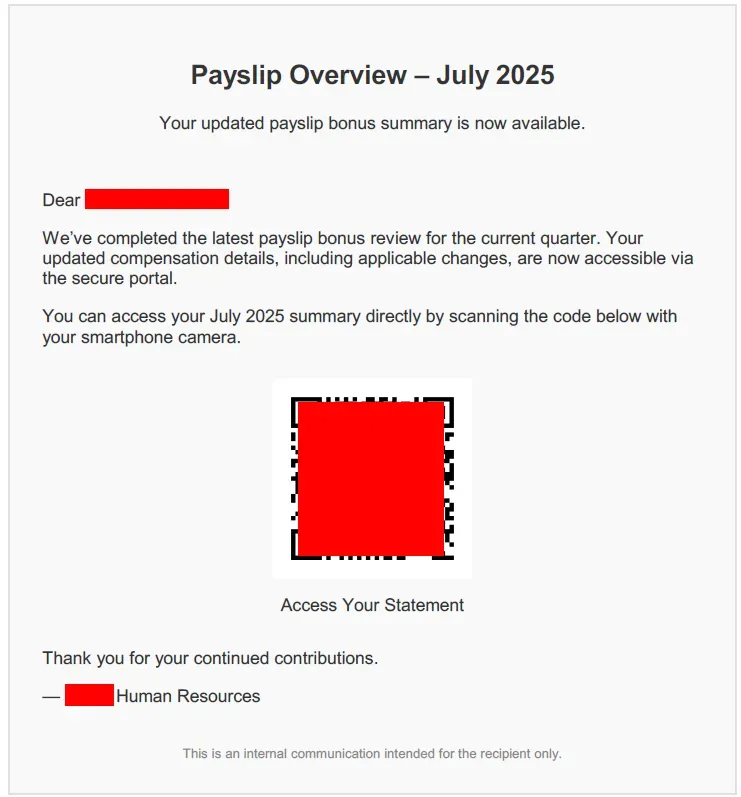

In dettaglio, il messaggio contiene un file PDF in allegato (Figura 1), redatto in inglese e apparentemente proveniente da un presunto ufficio risorse umane interno all’organizzazione di appartenenza. Aprendo tale PDF la potenziale vittima viene informata della disponibilità di un cedolino, comprensivo di bonus relativi all’ultimo trimestre, disponibile su un portale raggiungibile tramite scansione di un QR code.

Qualora dato seguito al link incorporato nel QR code, la vittima viene reindirizzata ad una landing page malevola che propone un form di autenticazione personalizzato sulla base del dominio della mail ricevente, per accrescere la credibilità del phishing (Figura 2).

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le e-mail ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing diffidando da comunicazioni inattese;

- non accedere a collegamenti internet o a relativi contenuti esterni se non si è certi dell’affidabilità della risorsa;

- accertarsi della legittimità dei siti che richiedono l’inserimento dei propri dati d’accesso.

Infine, si raccomanda di valutare la verifica e l’implementazione – sui propri apparati di sicurezza – degli Indicatori di Compromissione (IoC) [1] forniti in allegato.

[1] Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| ip-src | 5.78.127.51 |

| ip-src | 51.77.93.35 |

| ip-src | 51.89.107.99 |

| email-subject | [NOME_AZIENDA] 2025: Bonus and payslip ready [DATA] |

| email-subject | [NOME_AZIENDA] 2025: Bonus e cedolino pronti |

| email-subject | [NOME_AZIENDA] Bonus Payslip Breakdown shared on [DATA] |

| email-subject | [NOME_AZIENDA] Bonus Payslip Details sent on [DATA] |

| email-subject | [NOME_AZIENDA] Dettaglio Cedolino Bonus condiviso il [DATA] |

| email-subject | [NOME_AZIENDA] Your 2025 bonus and payslip are now available [DATA] |

| url | hxxps://imhj[.]hrcbods[.]es/tQeK@NhehlIvPDka/$nome.cognome[@]dominio[.]it |

| domain | imhj[.]hrcbods[.]es |

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 30-07-2025 | 30/07/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

30 Luglio 2025, 11:30

CSIRT Toscana

CSIRT Toscana