Smishing: nuova campagna a tema Hype (AL03/250717/CSIRT-ITA)

Data:

17 Luglio 2025

Sintesi

Questo CSIRT ha recentemente rilevato un riacutizzarsi di una campagna di phishing a tema Hype, perpetrata via SMS (smishing), volta a carpire le credenziali d’accesso ai servizi bancari delle potenziali vittime.

Descrizione e potenziali impatti

Questo CSIRT ha recentemente rilevato un riacutizzarsi di una campagna di phishing a tema Hype – come precedentemente trattato nell’ambito degli alert riportati nella sezione “Correlati” – perpetrata via SMS, volta a carpire le credenziali d’accesso ai servizi bancari delle potenziali vittime.

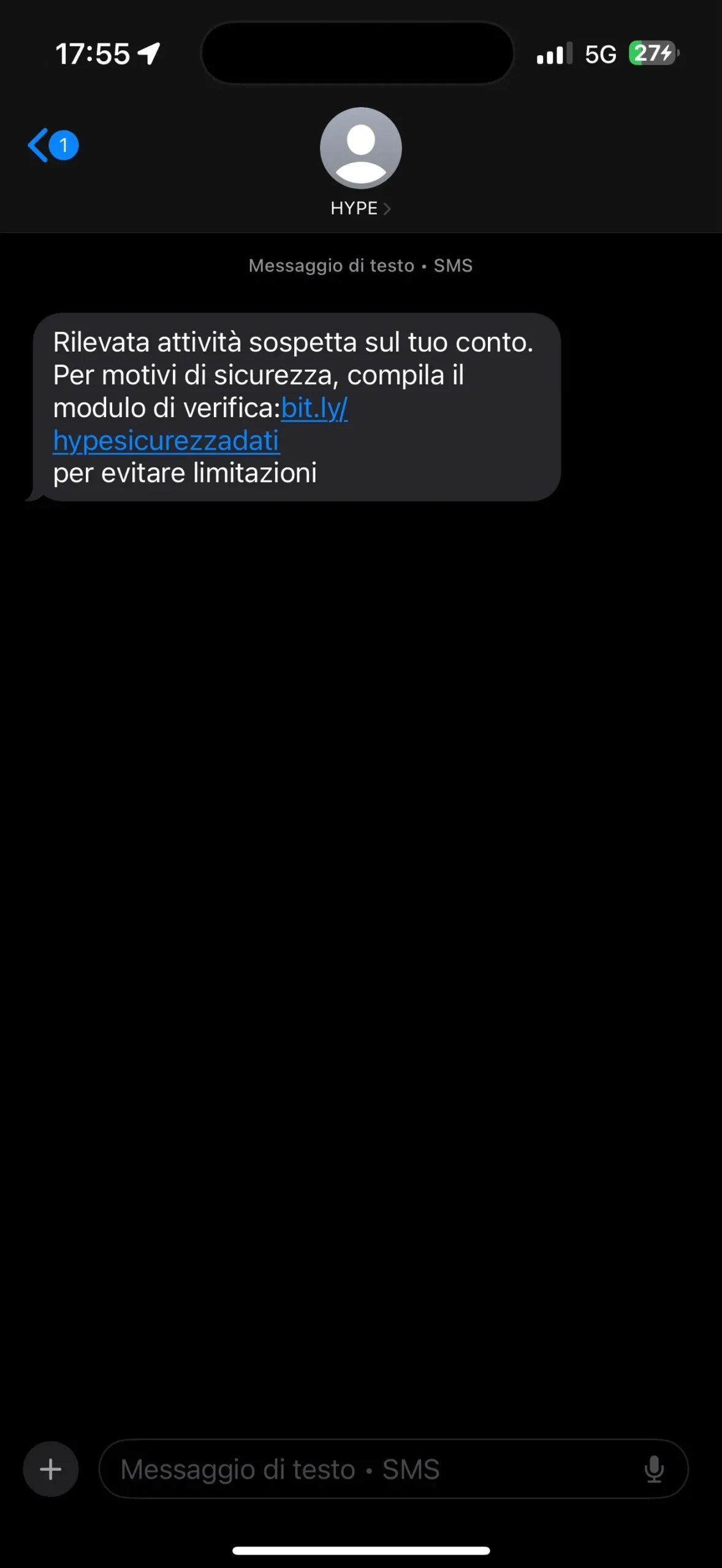

L’SMS (Figura 1), informa la potenziale vittima del presunto rilevamento di un’attività sospetta sul proprio conto bancario, invitandola a cliccare sull’URL contenuto nel messaggio per avviare un processo di verifica fittizio.

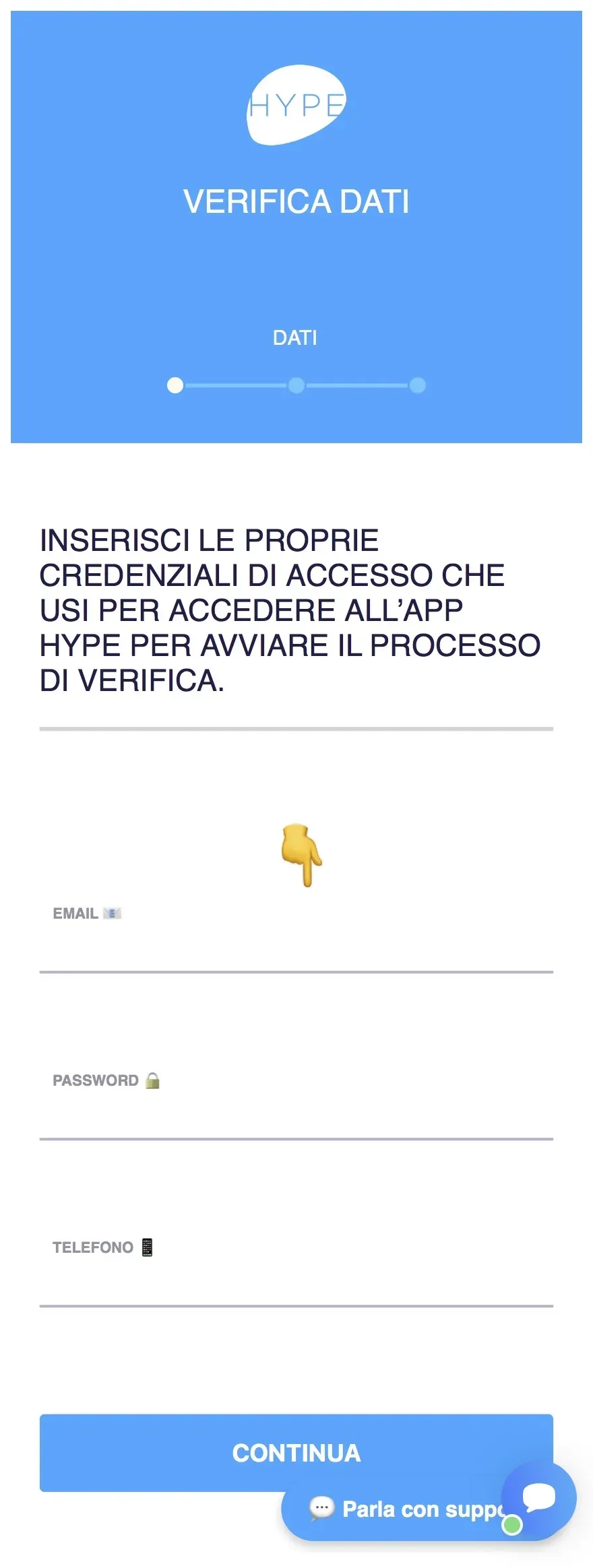

Qualora dato seguito al suddetto link, l’utente viene reindirizzato a una pagina di inserimento dati (Figura 2) – caratterizzata dalla presenza di loghi e riferimenti riconducibili all’istituto bancario Hype – progettata per raccogliere le credenziali utilizzate per l’accesso al proprio account bancario.

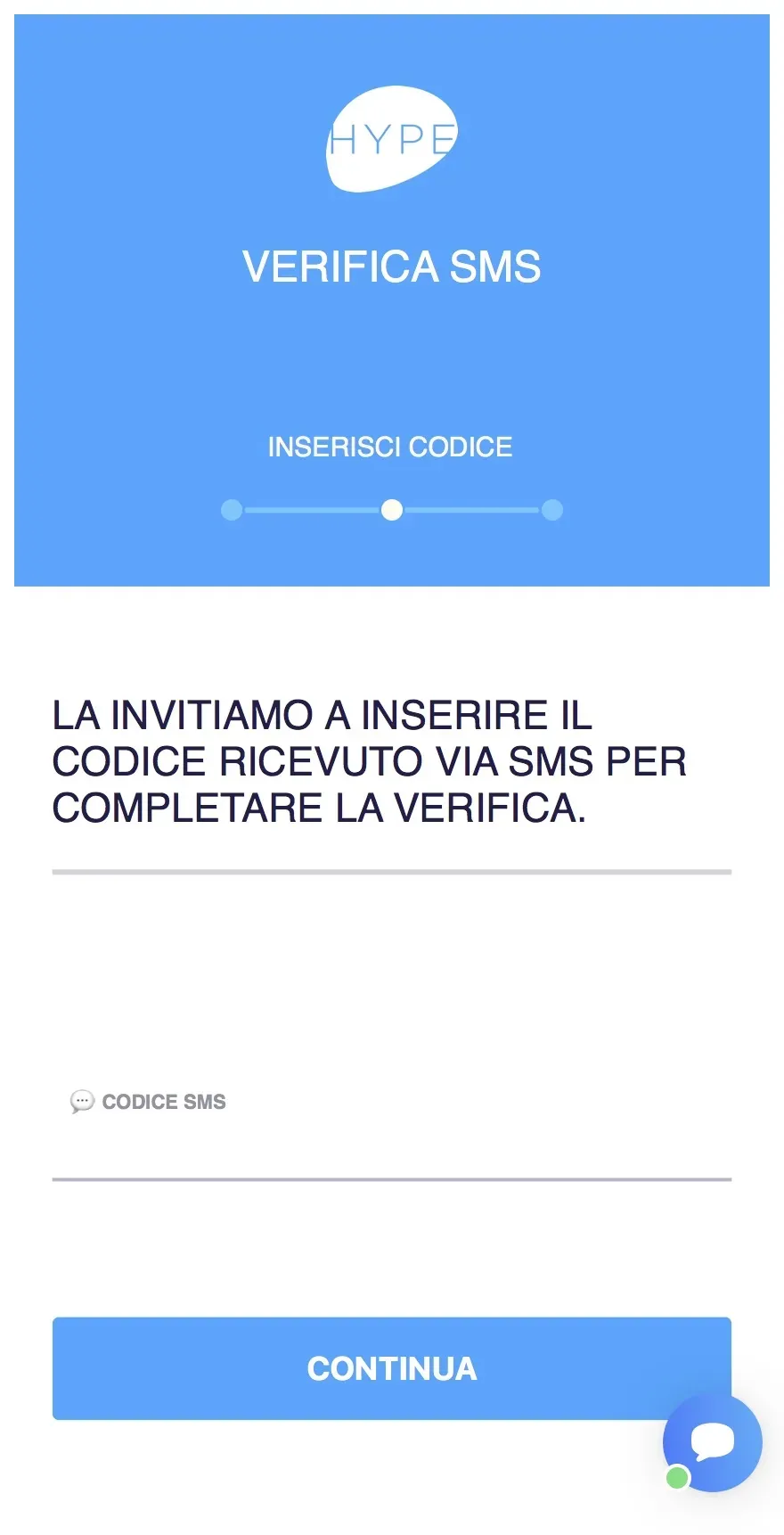

Successivamente, viene richiesto alla vittima di inserire il codice OTP ricevuto via SMS sul numero di cellulare precedentemente fornito (Figura 3):

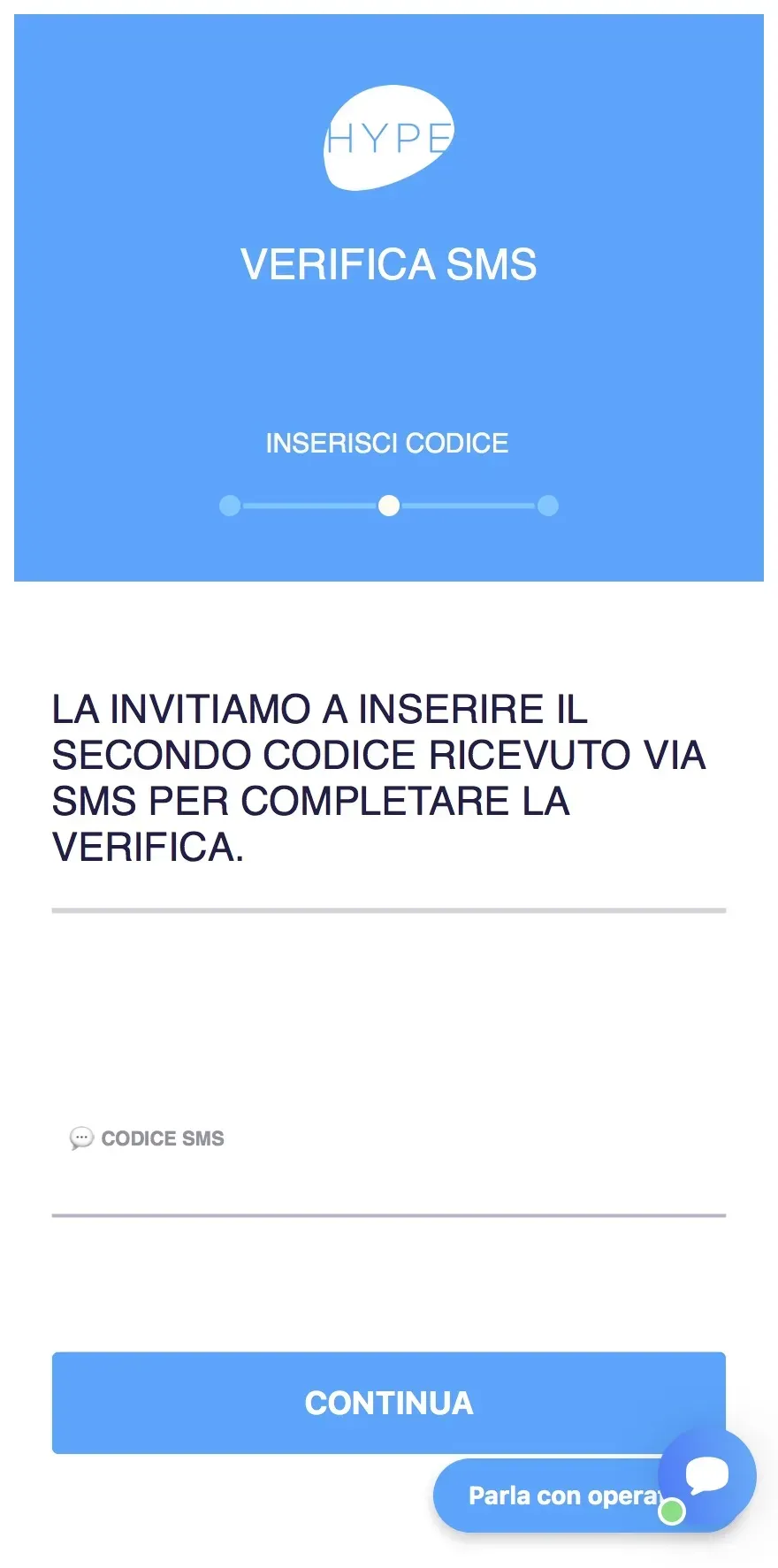

Proseguendo, un’ulteriore schermata (Figura 4) richiede l’inserimento di un secondo codice OTP, verosimilmente finalizzato alla conferma di un’operazione fraudolenta avviata automaticamente

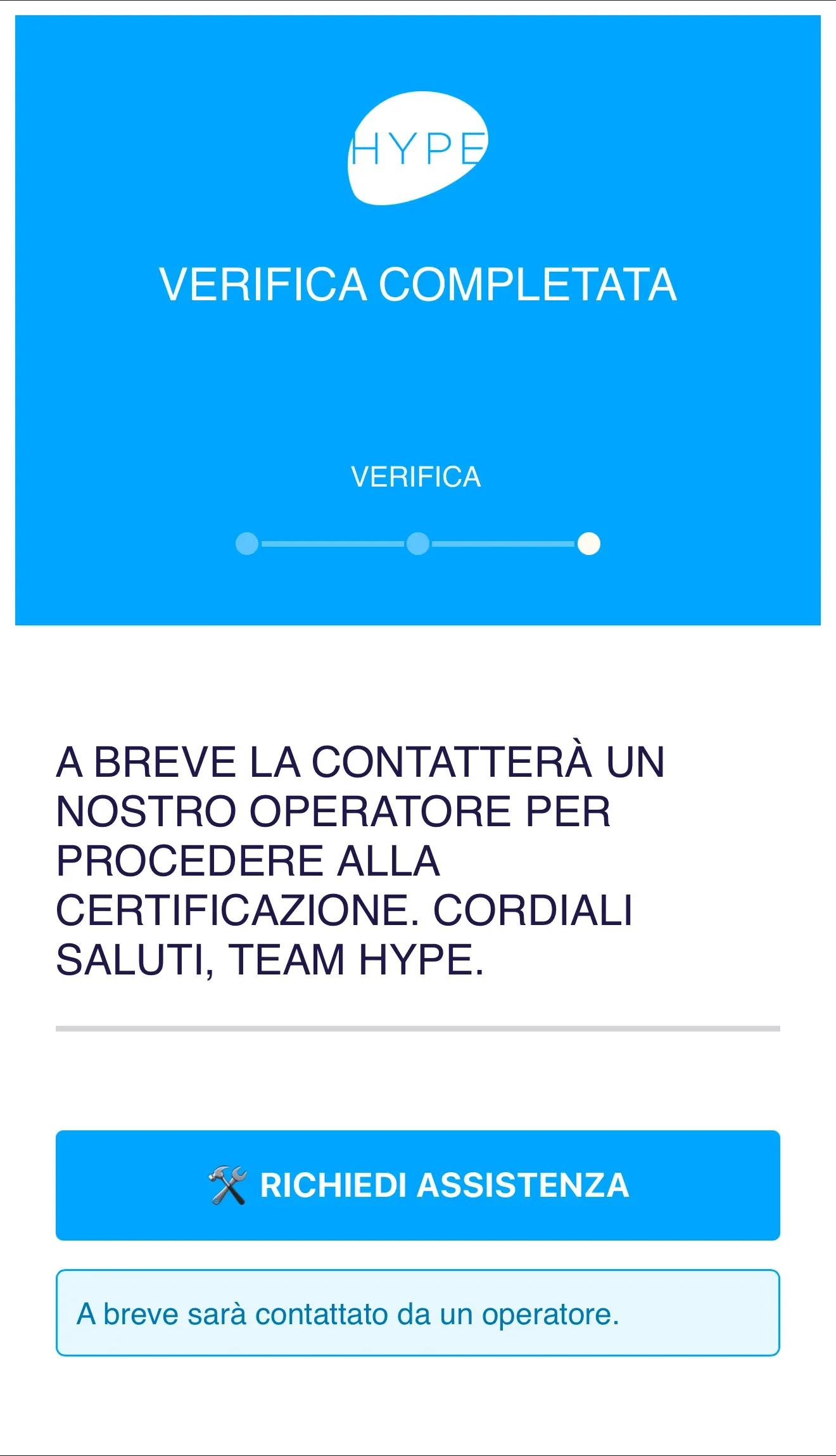

Cliccando sul pulsante “CONTINUA”, si viene reindirizzati alla pagina finale (Figura 5), nella quale viene comunicato il completamento della presunta procedura di verifica. Viene inoltre comunicato all’utente che sarà contattato da un operatore, presumibilmente con l’intento di avviare una conversazione diretta con la vittima per ottenere ulteriori informazioni utili all’accesso al sito dell’Istituto di credito.

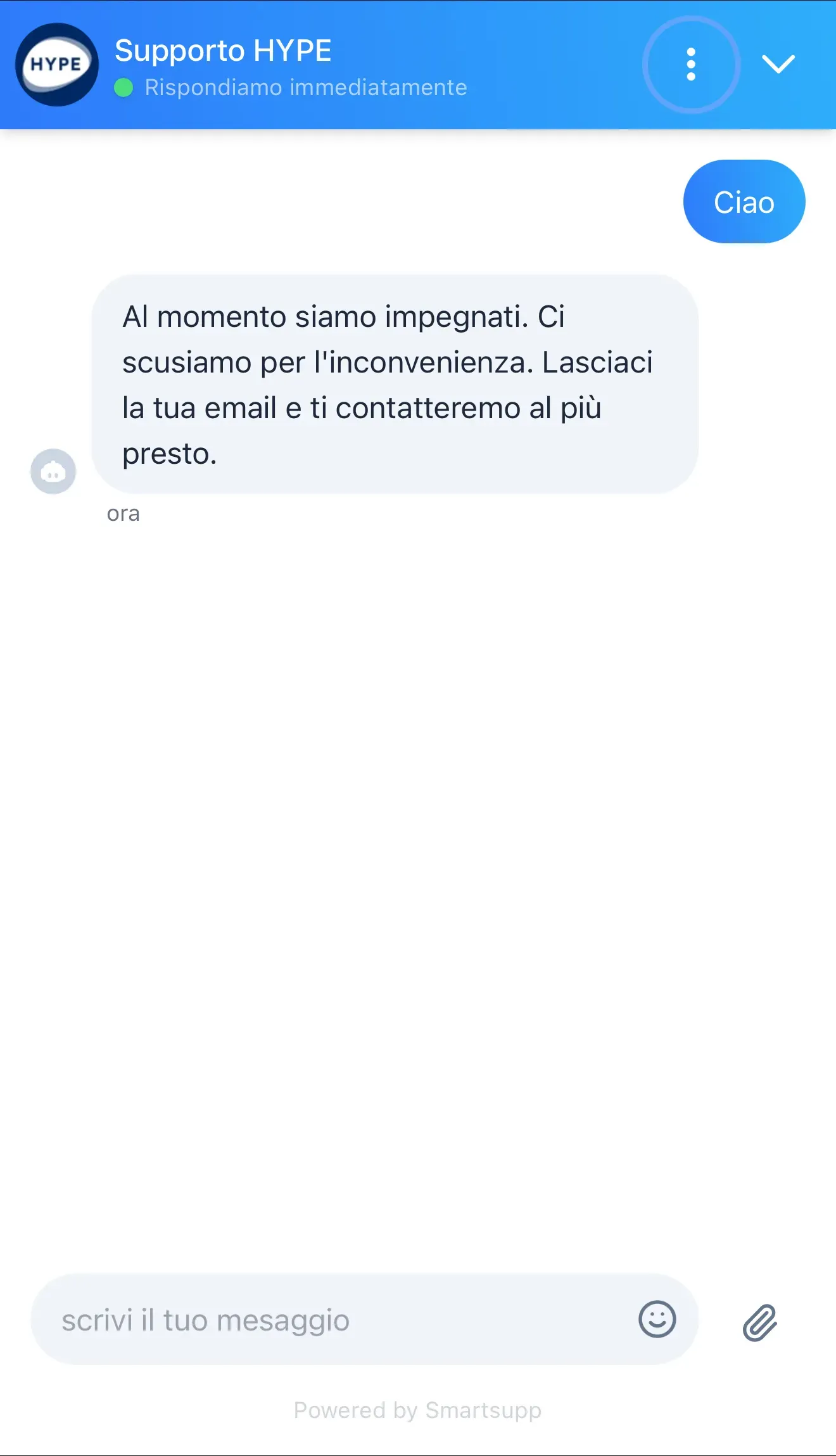

Infine, il portale offre anche la possibilità di avviare una chat con un presunto team di supporto, verosimilmente con l’obiettivo di ottenere dalla vittima ulteriori informazioni di rilievo.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le comunicazioni ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing, lo smishing e il vishing, diffidando da comunicazioni inattese;

- evitare di inserire i propri dati sensibili su portali di cui non si conosce l’affidabilità;

- evitare di dar seguito a comunicazioni di questo tipo;

- segnalare comunicazioni similari alla Polizia Postale e a questo CSIRT.

Infine, si raccomanda di valutare l’implementazione sui propri apparati di sicurezza degli Indicatori di Compromissione (IoC) 1 forniti in allegato.

1 Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| url | hxxps[://]xevilon[.]ru[.]com/ |

| url | hxxps[://]xevilon[.]ru[.]com/errore[.]php |

| url | hxxps[://]xevilon[.]ru[.]com/otp2[.]php |

| url | hxxps[://]xevilon[.]ru[.]com/otp[.]php |

| domain | xevilon[.]ru[.]com |

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 17-07-2025 | 17/07/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

17 Luglio 2025, 16:30

CSIRT Toscana

CSIRT Toscana