INC Ransomware: rilevata diffusione (BL01/250414/CSIRT-ITA)

Data:

14 Aprile 2025

Descrizione e potenziali impatti

È stata recentemente rilevata la distribuzione del malware INC – nota minaccia Ransomware-as-a-Service (RaaS) emersa intorno a luglio 2023 – ai danni di organizzazioni operanti sul territorio nazionale.

L’accesso iniziale avviene tipicamente a seguito di attività di bruteforcing, a causa dell’esposizione delle interfacce di management direttamente sulla rete Internet senza l’utilizzo dell’MFA sugli account di amministrazione; ovvero, tramite lo sfruttamento di vulnerabilità note su sistemi perimetrali non correttamente aggiornati. Questo comporta la possibilità, per l’attaccante, di estrarre da tali apparati le configurazioni dei sistemi IAM permettendo l’estrazione di credenziali valide, utili per i successivi movimenti laterali e la distribuzione di software malevolo all’interno dell’infrastruttura.

Di seguito l’analisi del caso.

Accesso Iniziale

Le analisi hanno rivelato tentativi di accesso all’interfaccia di gestione del firewall, esposta direttamente su Internet, attraverso l’utilizzo contestuale di due tecniche distinte:

1. password spraying tramite botnet : tecnica tramite la quale una rete di dispositivi compromessi tenta di accedere a più account utilizzando un dizionario di password comuni. Questo metodo distribuisce i tentativi su una moltitudine di dispositivi al fine di evitare il rilevamento da parte dei meccanismi di sicurezza.

2. sfruttamento di vulnerabilità note : consiste nel tentare di utilizzare criticità di sicurezza tipicamente presenti su dispositivi che utilizzano versioni software non aggiornate al fine di bypassare i meccanismi di autenticazione del prodotto.

Ottenuto l’accesso al firewall, l’attaccante ha quindi la possibilità di analizzare la configurazione del dispositivo al fine di carpire informazioni sensibili, quali credenziali o altri dati memorizzati nel sistema.

Analisi rete e movimenti laterali

Ottenute le credenziali ed effettuato l’accesso ad una macchina Windows ponte, è stato utilizzato il tool Advanced IP Scanner per scansionare la rete locale, identificando i dispositivi attivi e i rispettivi indirizzi IP.

Con la lista dei dispositivi attivi, è stato impiegato il tool Impacket SMBExec per eseguire comandi remoti su una macchina vulnerabile sfruttando il protocollo SMB .

Su tali macchine, l’attaccante ha utilizzato il comando quser , uno strumento di Windows che consente di visualizzare le sessioni utente attive e individuare account con privilegi elevati.

Successivamente, per ogni macchina, l’attaccante ha effettuato un dump della memoria del processo lsass.exe (Local Security Authority Subsystem Service) , che gestisce l’autenticazione degli utenti su Windows.

Infine, utilizzando Mimikatz , uno strumento di post-exploitation, ha estratto e collezionati gli hash delle credenziali degli utenti locali e di eventuali utenti di dominio con privilegi elevati presenti su ogni macchina analizzata.

Deploy e parametri di inizializzazione del ransomware

Ottenuta la mappatura completa della rete e un set di credenziali valide, sono stati individuati i servizi contenenti dati di interesse, selezionati come obiettivi per la successiva cifratura tramite ransomware.

Per fare ciò è stato utilizzato nuovamente Impacket SMBExec per il rilascio dell’eseguibile win.exe , contenente il ransomware INC.

Dalle analisi del codice, questo risulta scritto principalmente in Visual Basic 6 e C/C++, con uso di Visual Studio 5/6 e, qualora avviato, presenta i seguenti parametri di utilizzo:

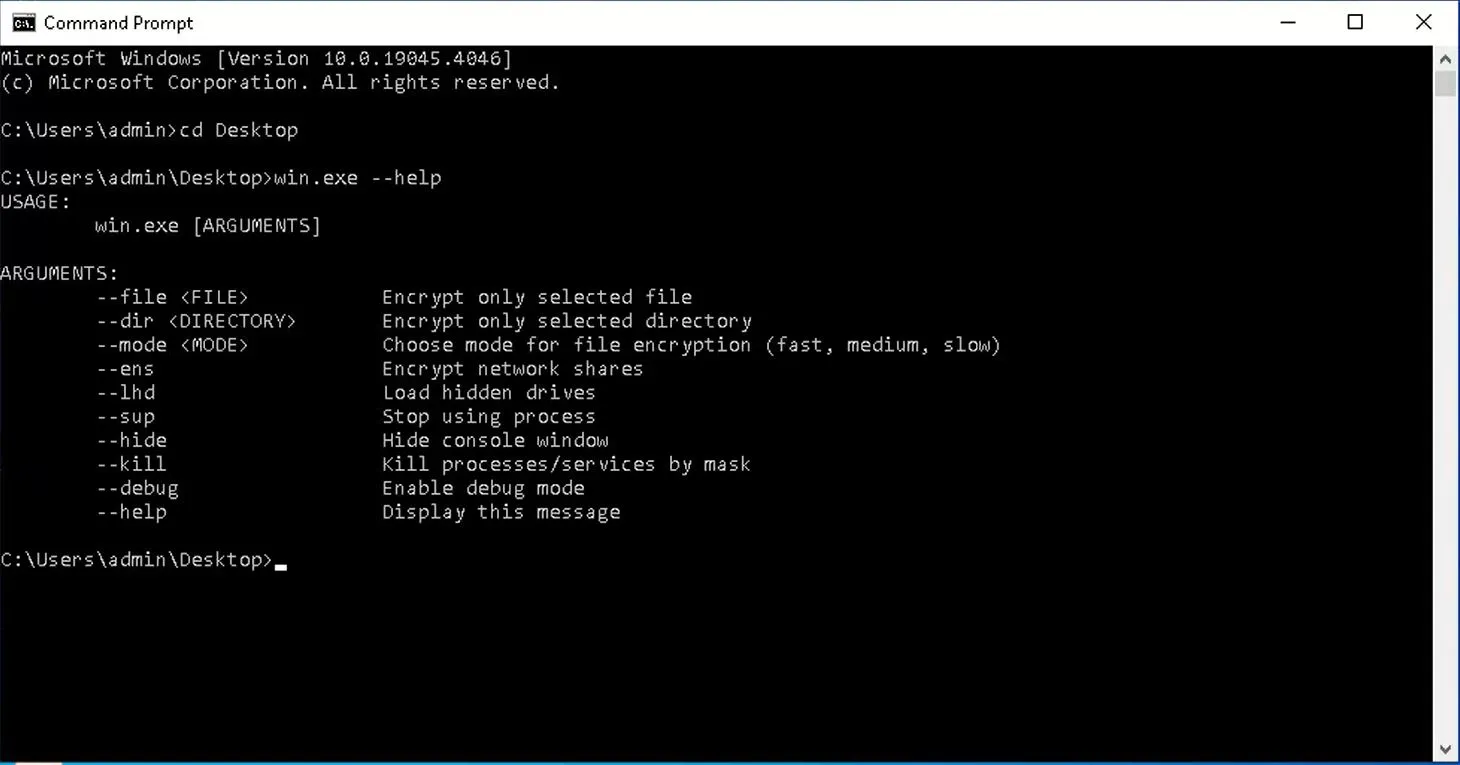

Figura 1-Parametri di utilizzo

–file <FILE> : cifra solo il file specificato

–dir <DIRECTORY> : cifra solo i file contenuti nella directory indicata.

–mode <MODE> : specifica la modalità di cifratura tra:

- fast: massima velocità, cifratura parziale o ottimizzata.

- medium: equilibrio tra velocità e profondità di cifratura.

- slow: cifratura completa ma più lenta, per garantire la massima efficacia.

–ens : estende la cifratura anche alle condivisioni di rete (network shares).

–lhd : carica anche le unità nascoste del sistema (hidden drives).

–sup : arresta l’uso di determinati processi (probabilmente per sbloccare file aperti).

–hide : nasconde la finestra della console durante l’esecuzione del ransomware.

–kill : termina processi o servizi che corrispondono a determinati pattern.

–debug : abilita la modalità di debug, probabilmente per scopi di test o sviluppo.

–help : mostra il menù di aiuto.

A tali parametri si aggiunge anche l’opzione non documentata “–safe-mode”, la quale crea un meccanismo di persistenza tramite la registrazione di un servizio denominato ” dmksvc “, configurato per eseguire il ransomware dal percorso corrente. Successivamente, viene forzato il riavvio del sistema in modalità provvisoria, verosimilmente per eludere i controlli di sicurezza attivi nella modalità normale.

Analisi del ransomware

L’esecuzione effettiva del codice malevolo avviene circa un minuto dopo l’avvio, sfruttando cicli di attesa ( sleep loops ) per eludere eventuali sistemi di analisi automatica e sandboxing.

Una volta attivo:

- verifica la presenza di debugger, tramite la funzione IsDebuggerPresent per identificare ed eludere ambienti di analisi;

- esegue il fingerprinting , raccogliendo informazioni dettagliate sul sistema target, tra cui:

- configurazioni hardware;

- software installato;

- processi attivi;

- legge le impostazioni di sicurezza di Internet Explorer , probabilmente per individuare politiche di sicurezza da aggirare;

- disattiva i log di tracciamento, per impedire la rilevazione delle sue attività durante l’analisi post-incidente;

- elimina le copie shadow (shadow copies) dei file, compromettendo i backup automatici e impedendo il ripristino dei dati;

- enumera i punti di ripristino del sistema tramite la funzione RmGetList della libreria Rstrtmgr.dll e successivamente li elimina.

La fase di cifratura prevede la preventiva enumerazione delle unità e dei volumi montati (GetVolumePathNamesForVolumeNameW, FindFirstVolumeW, SetVolumeMountPointW) utile per cifrare anche dischi secondari o unità esterne.

Durante l’enumerazione dei file/directory da cifrare vengono applicate le seguenti esclusioni:

- file, con estensione:

- .exe

- .msi

- .dll

- .inc

- folder:

- Windows

- Program Files

- Program Files (x86)

- $RECYCLE.BIN

- AppData

Per le cartelle Program Files e Program Files (x86), ove presente, cifra selettivamente solo la sottocartella Microsoft SQL Server.

Esclude inoltre i filename contenenti la stringa “INC” (principalmente le ransom note).

Per la cifratura dei file il codice malevolo si avvale della libreria di Windows ADVAPI32.dll : crea una chiave di cifratura simmetrica sfruttando un generatore di numeri casuali tramite la funzione CryptGenRandom . La chiave generata viene quindi utilizzata per cifrare i file della vittima con l’algoritmo AES-128 : ad ogni file cifrato viene aggiunta l’estensione “.INC”.

Successivamente, viene utilizzata la libreria CRYPT32.dll , che consente l’impiego dell’algoritmo RSA per cifrare la chiave AES-128 precedentemente utilizzata, sfruttando la chiave pubblica incorporata nel codice e ricostruita ( CryptStringToBinaryA ) durante le fasi di esecuzione.

Nota di riscatto

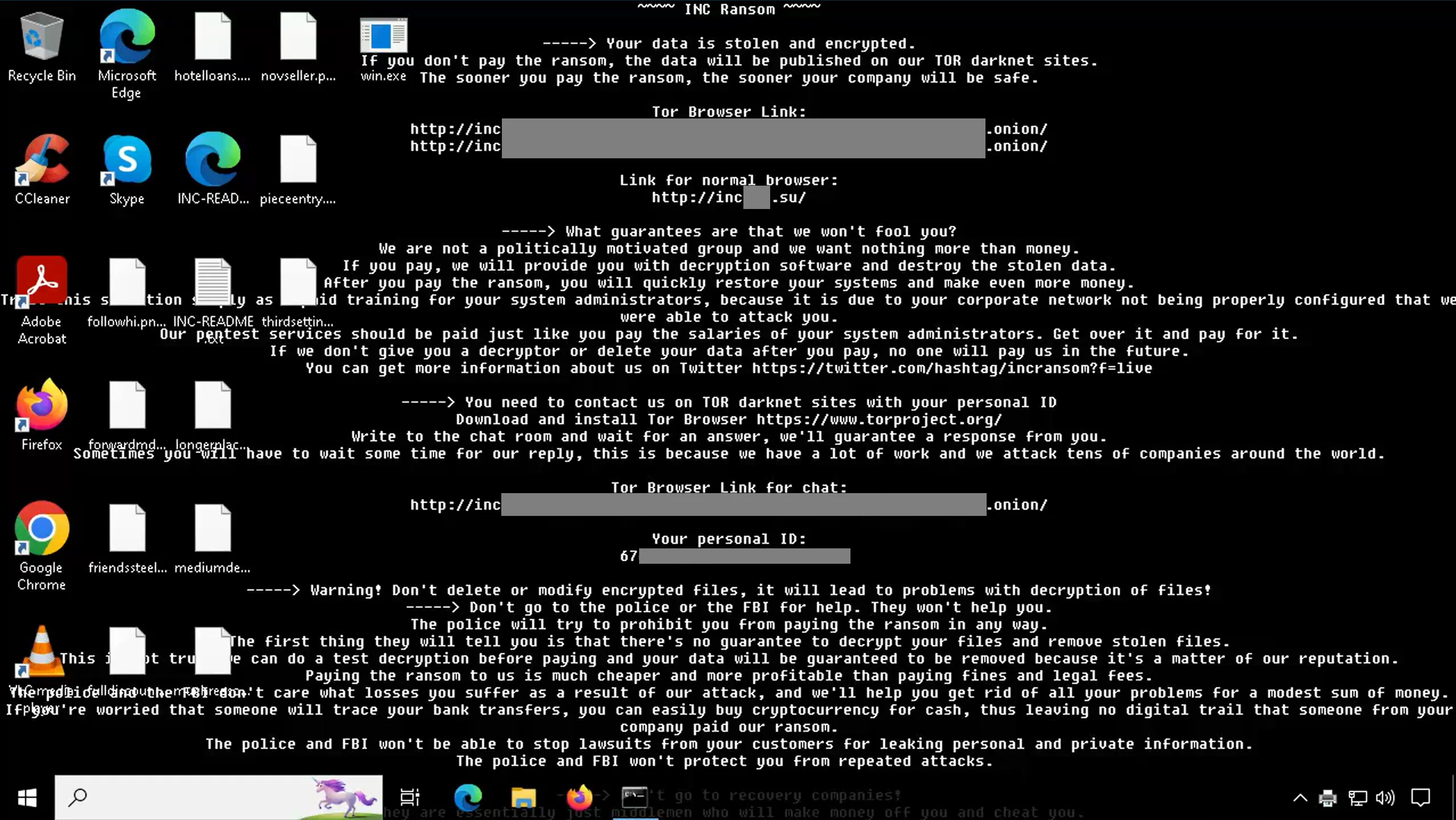

In tale ambito viene utilizzata la tecnica denominata “ double extortion ”, vale a dire l’esfiltrazione, la cifratura e successivamente la minaccia di pubblicazione dei dati sensibili collezionati dal ransomware in assenza di pagamento del riscatto.

Nel dettaglio, al termine della cifratura, viene generata una nota di riscatto contenente un ID univoco (utilizzato per identificare la vittima) e le istruzioni per mettersi in contatto con gli attaccanti al fine di ottenere il decryptor.

Tale nota viene storicizzata nel file immagine:

C:\Users\admin\AppData\Local\Temp\background-image.jpg

e nel file HTML:

C:\Users\admin\AppData\Local\VirtualStore\ProgramData\Microsoft\ClickToRun\MachineData\Catalog\Packages\{9AC08E99-230B-47E8-9721-4577B7F124EA}\INC-README.html

Successivamente il malware altera lo sfondo del desktop della macchina con l’immagine creata ed apre Internet Explorer mostrando il file HTML, garantendo che la nota di riscatto sia visibile in più aree della macchina (Figura 2).

Infine, il codice malevolo utilizza il driver WINSPOOL.DRV per verificare la presenza di stampanti configurate sul sistema. Tramite la funzione EnumPrintersW , il malware elenca le stampanti disponibili. Se presenti, utilizza OpenPrinterW per connettersi a ciascuna di esse e, tramite StartDocPrinterW, StartPagePrinter e WritePrinter, avvia la stampa della suddetta nota di riscatto.

Modalità di esfiltrazione e mantenimento accesso remoto

Sui servizi contenenti dati di interesse è stato individuato il tool di backup legittimo rclone e file di configurazione riferibili al servizio di file sharing MEGA, presumibilmente utilizzato per l’esfiltrazione delle informazioni sensibili prima della fase di cifratura.

Infine, si evidenzia che per mantenere l’accesso alla rete a seguito di eventuali rilevamenti, su alcune delle macchine infettate è stato rilevato il tool di Remote Desktop Management AnyDesk .

Azioni di Mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi attivando le seguenti misure preventive:

- monitorare eventi anomali nel canale SYSTEM del registro eventi di Windows con Event Id 7045, che indicano l’installazione di servizi sospetti, derivanti dall’utilizzo del tool Impacket da parte del malware;

- adottare protocolli sicuri, come LDAPS al posto di LDAP, per garantire la cifratura delle comunicazioni e la protezione delle credenziali;

- utilizzare le best practice per la gestione degli accessi (IAM), implementando meccanismi di autenticazione a più fattori (MFA), prevedendo l’adozione di password complesse e adottando il principio del privilegio minimo (least privilege):

- configurare gli account di servizio con il minimo privilegio necessario: ad esempio nel caso in cui sia necessaria la capacità di cambio password delegare l’utenza di servizio ad effettuare azioni di scrittura/modifica alle sole Organizational Units (OU) contenenti utenti non privilegiati;

- prevedere policy di cambio password, anche manuale, delle utenze di servizio in questione;

- revisionare costantemente il proprio Incident Response Plan;

- implementare un piano di backup che preveda la storicizzazione e la cifratura offline dei dati;

- mantenere i dispositivi perimetrali costantemente aggiornati;

- non esporre i dispositivi e le relative interfacce di controllo direttamente sulla rete internet;

- permettere il raggiungimento delle risorse, all’interno di una rete, unicamente agli amministratori di sistema o comunque al personale autorizzato (ad esempio mediante segmentazione);

- utilizzare opportuni sistemi di accesso remoto sicuri – come servizi VPN – per esporre servizi non strettamente essenziali sulla rete.

Azioni di risposta agli incidenti

Qualora si riscontrino evidenze di avvenuta compromissione sui propri sistemi, si raccomanda agli utenti e alle organizzazioni di attuare le seguenti azioni:

- collezionare eventuali evidenze, quali processi/servizi in esecuzione su dispositivi target, log di rete e log di autenticazione considerati non convenzionali;

- porre in isolamento e/o offline gli host potenzialmente interessati dalla compromissione;

- ripristinare gli host compromessi ad un’immagine precedente consistente (dopo aver espletato le necessarie attività forensi);

- resettare gli account degli utenti interessati dalla compromissione;

- segnalare tempestivamente a questo CSIRT, tramite il portale https://segnalazioni.acn.gov.it/ l’evento occorso.

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 14-04-2025 | 14/04/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

14 Aprile 2025, 14:03

CSIRT Toscana

CSIRT Toscana