Rilevata campagna che utilizza tecniche di “Phishing Adattivo” (BL01/250403/CSIRT-ITA)

Data:

4 Aprile 2025

Questo CSIRT ha recentemente individuato una campagna che impiega una tecnica denominata “Phishing adattivo”, che sfrutta i parametri presenti all’interno delle URL di phishing per creare e presentare alla vittima una pagina web con layout minimale. Tale layout include loghi e riferimenti specifici al dominio dell’organizzazione della vittima, al fine di aumentare la credibilità e l’efficacia dell’attacco.

L’analisi dell’URL (Figura 1) ha evidenziato alcune componenti salienti, di seguito descritte:

![]()

- awstrack.me : la parte iniziale fa riferimento al servizio lecito erogato da Amazon Web Services (AWS) che permette di monitorare i click sul link e raccogliere informazioni sui visitatori (come indirizzo IP, geolocalizzazione, informazioni sul dispositivo, ecc.);

- ipfs.io : piattaforma decentralizzata per l’archiviazione di file che permette di ospitare contenuti senza la necessità di un server centrale. L’utilizzo di tale risorsa contribuisce a rendere il contenuto apparentemente legittimo, eludendo i controlli dei sistemi di sicurezza;

- e-mail della vittima : nella parte finale dell’URL è presente l’e-mail dell’utente che sarà successivamente utilizzata dall’attaccante per generare una pagina di richiesta credenziali personalizzata per la vittima.

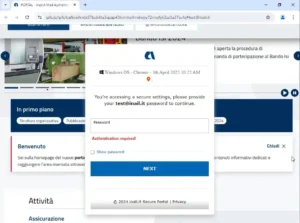

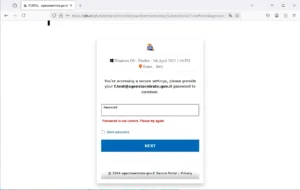

Qualora dato seguito al link, si presenterà una breve animazione di caricamento della risorsa richiesta (Figura 2), e in seguito la vittima sarà condotta verso una landing page contenente alcuni riferimenti alla propria organizzazione (Figura 3).

Nel dettaglio, gli attaccanti sfruttano le API di servizi legittimi quali Clearbit.com e Thum.io:

https://logo.clearbit.com/<nomedominio>.<tld>https://image.thum.io/get/width/1200/https://<nomedominio>.<tld>

per ottenere rispettivamente il logo e uno screenshot della homepage dell’organizzazione (Figura 4).

Tali dettagli permettono di creare una landing page apparentemente autentica, per rendere più plausibile la campagna di phishing.

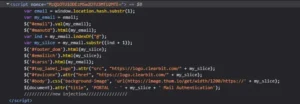

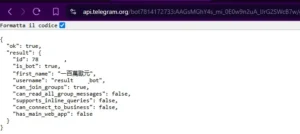

Qualora fornite le proprie credenziali, il portale invierà l’indirizzo e-mail, la password e l’IP della vittima ad un bot Telegram (Figura 6-7).

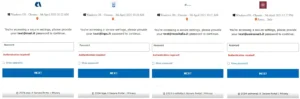

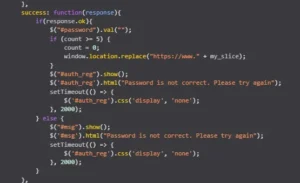

Contestualmente all’utente verrà mostrato un messaggio che segnala che le credenziali inserite non risultano corrette, invitandolo ad effettuare nuovi tentativi (Figura 8).

Analizzando il codice (Figura 9), è possibile osservare che il messaggio di errore permette 5 reinserimenti, al termine dei quali la vittima sarà reindirizzata verso il dominio della propria organizzazione. Tale comportamento consente agli attaccanti di aumentare la probabilità di ottenere credenziali valide, poiché l’utente, cercando di inserire diverse combinazioni di caratteri, incrementa le possibilità che vengano registrate informazioni corrette.

Azioni di mitigazione

Gli utenti e le organizzazioni possono far fronte a questa tipologia di attacchi verificando scrupolosamente le e-mail ricevute e attivando le seguenti misure aggiuntive:

- fornire periodiche sessioni di formazione finalizzate a riconoscere il phishing, diffidando da comunicazioni inattese ed accertandosi di immettere i propri dati personali esclusivamente su siti leciti;

- evitare di inserire i propri dati sensibili su portali di cui non si conosce l’affidabilità;

- verificare scrupolosamente i mittenti delle comunicazioni ricevute e la relativa attendibilità;

- evitare di dar seguito a comunicazioni di questo tipo.

Infine, si raccomanda di valutare la verifica e l’implementazione – sui propri apparati di sicurezza – degli Indicatori di Compromissione (IoC) [1] forniti in nell’apposita sezione.

[1] Per definizione, non tutti gli indicatori di compromissione sono malevoli. Questo CSIRT non ha alcuna responsabilità per l’attuazione di eventuali azioni proattive (es. inserimento degli IoC in blocklist) relative agli indicatori forniti. Le informazioni contenute in questo documento rappresentano la migliore comprensione della minaccia al momento del rilascio.

Indicatori di compromissione

| Tipologia | Indicatore |

|---|---|

| url | https://ipfs.io/ipfs/bafkreihndx57bcb6ta3xpap43krmlnzllmxlwpy72vnqfyk3zs3a27sufq* |

| url | https://wdhnp7mm.r.ap-south-1.awstrack.me/L0/https://ipfs.io/ipfs/bafkreihndx57bcb6ta3xpap43krmlnzllmxlwpy72vnqfyk3zs3a27sufq* |

Change log

| Versione | Note | Data |

|---|---|---|

| 1.0 | Pubblicato il 03-04-2025 | 03/04/2025 |

| 1.1 | Anonimizzati i dettagli della risorsa di scrittura malevola | 04/04/2025 |

Il presente articolo è un prodotto originale di csirt.gov.it, riproposto qui a solo scopo di aumentarne la visibilità. Può essere visualizzato in versione originale al seguente link

Ultimo aggiornamento

12 Maggio 2025, 12:30

CSIRT Toscana

CSIRT Toscana